Банківський троян для Android, який дослідники назвали Fakecalls, має потужну функцію, яка дозволяє йому приймати дзвінки на номер служби підтримки клієнтів банку та пов’язувати жертву безпосередньо з кіберзлочинцями, які використовують шкідливе програмне забезпечення.

Замаскований під мобільний додаток популярного банку Fakecalls відображає всі знаки організації, яку він видає, включаючи офіційний логотип і номер служби підтримки.

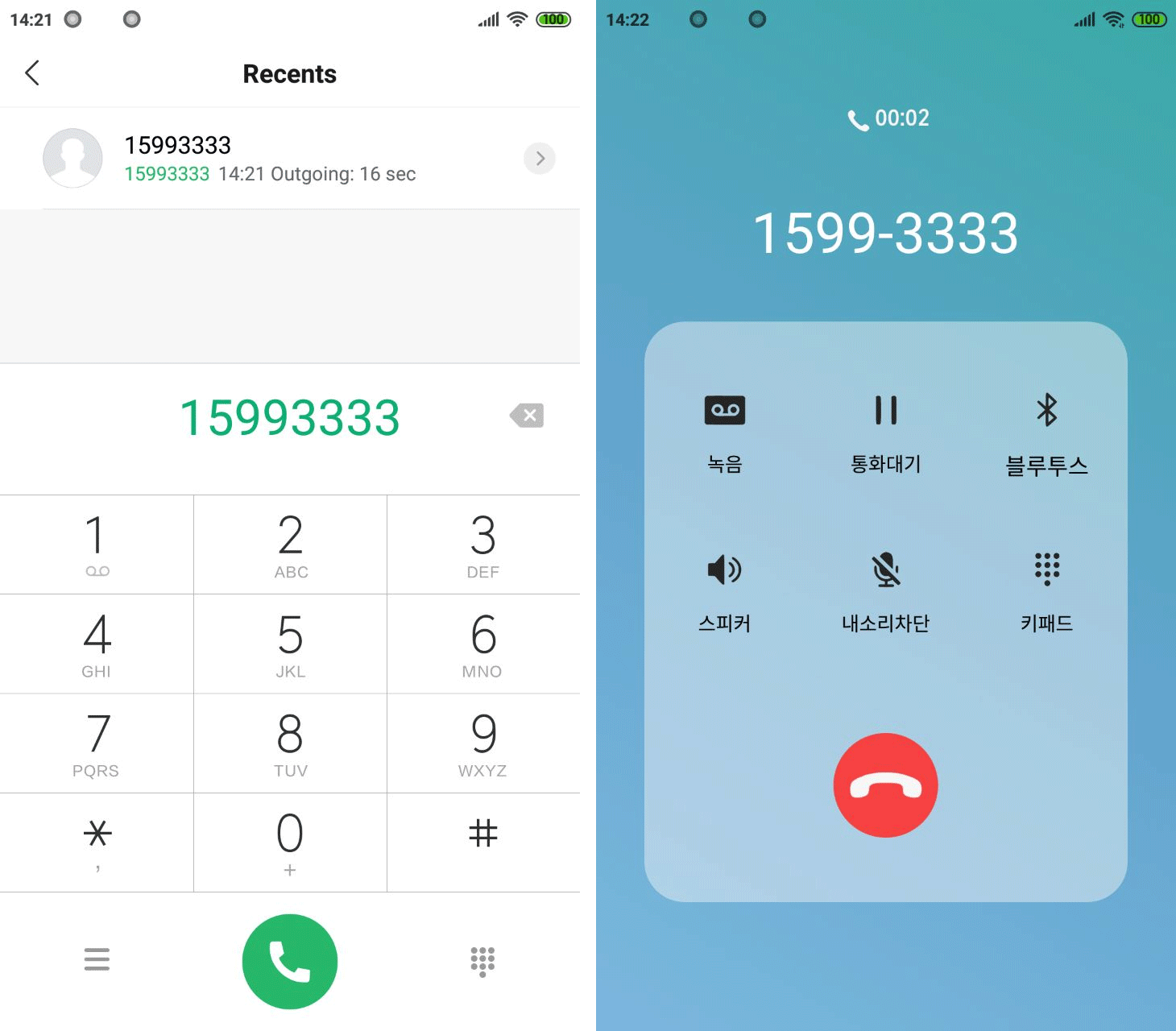

Коли жертва намагається зателефонувати в банк, шкідливе програмне забезпечення розриває з’єднання і показує свій екран дзвінка, практично не відрізняється від реального. Коли жертва бачить на екрані реальний номер банку, зв’язок йде з кіберзлочинцями, які можуть видати себе за представників служби підтримки клієнтів банку та отримати дані, які дадуть їм доступ до засобів жертви.

Мобільний банківський троян Fakecalls може зробити це, тому що в момент установки він запитує кілька дозволів, які дають йому доступ до списку контактів, мікрофону, камери, геолокації та обробки викликів. Шкідливе програмне забезпечення з’явилося минулого року і було помічене проти користувачів у Південній Кореї, клієнтів популярних банків, таких як KakaoBank або Kookmin Bank (KB), зазначають дослідники безпеки в сьогоднішньому звіті.

Не зважаючи на те, що шкідливе програмне забезпечення було активним деякий час, йому приділялося мало уваги – ймовірно, через його обмежену географію – незважаючи на його функцію підроблених викликів, яка знаменує собою новий крок у розвитку загроз для мобільного банкінгу. Джерело