Корпорація Майкрософт тестує підтримку інтернет-стандарту Discovery of Network-designated Resolvers (DNR), який дозволяє автоматично виявляти на стороні клієнта зашифровані сервери DNS у локальних мережах. Без підтримки DNR користувачі повинні вручну вводити інформацію про зашифровані DNS-сервери у своїй локальній мережі в налаштуваннях мережі.

Однак DNR на стороні клієнта автоматично налаштовує пристрої для доступу до таких зашифрованих DNS-перетворювачів і використання зашифрованих протоколів DNS, як-от DNS через TLS (DoT), DNS через HTTPS (DoH) і DNS через QUIC (DoQ).

Коли пристрій із увімкненим DNR на стороні клієнта приєднується до нової мережі, він запитує локальний сервер DHCP, запитуючи IP-адресу та спеціальні параметри DNR.

Сервер, який працює на стороні сервера DNR, відповідає зашифрованими деталями DNS, включаючи IP-адресу сервера, підтримувані протоколи, номери портів і дані автентифікації, що дозволяє клієнту автоматично встановлювати зашифрований тунель DNS, використовуючи надану інформацію.

«До сьогодні користувачам Windows Insiders доводилося дізнаватися IP-адресу бажаного зашифрованого DNS-сервера та вводити її вручну, щоб налаштувати зашифрований DNS на стороні клієнта на своєму комп’ютері», — сказали Аманда Ланговскі та Брендон Леблан із Microsoft.

«DNR дозволить користувачам Windows Insider використовувати зашифровані протоколи DNS, такі як DNS через HTTPS (DoH) і DNS через TLS (DoT) на стороні клієнта, не вимагаючи налаштування вручну».

Підтримка DNR на стороні клієнта наразі доступна для учасників програми оцінювання Windows, які використовують збірку програми оцінювання Windows 25982 або новішу. Ця функція ще не доступна у версіях Windows, які не є програмою оцінювання.

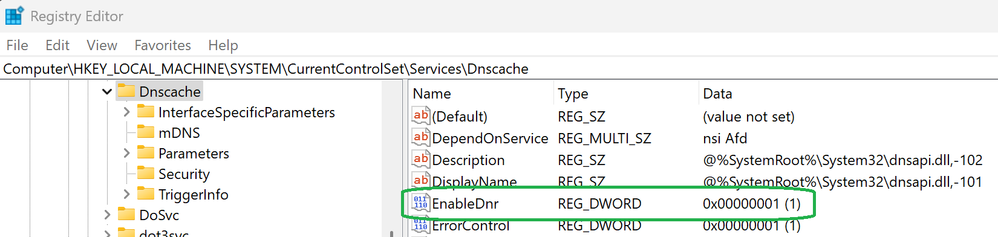

Після встановлення сумісної збірки Windows Insider вам потрібно буде створити новий розділ реєстру EnableDnr у Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache, щоб активувати DNR на пристрої, виконавши таку команду з командного рядка з адміністраторами:

reg add HKLM\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters /v EnableDnr /t REG_DWORD /d 1Після зміни реєстру необхідно перезавантажити пристрій, щоб оновлені налаштування набрати чинності. Щоб побачити дію DNR, потрібно під’єднатися до мережі, де на сервері DHCPv4 або DHCPv6 увімкнено DNR на стороні сервера.

На цей час клієнтська реалізація DNR Microsoft підтримує лише такі режими конфігурації (IPv6 RA Encrypted DNS ще не підтримується):

- DHCPv4 без підтримки лише режиму ADN.

- DHCPv6 без підтримки лише режиму ADN і приймає лише один екземпляр OPTION_V6_DNR.

Щоб вимкнути DNR на стороні клієнта у вашій системі, ви можете виконати таку команду в командному рядку адміністратора та перезавантажити систему, щоб зміни набули чинності:

reg add HKLM\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters /v EnableDnr /t REG_DWORD /d 0Починаючи з сьогоднішньої збірки Windows 11 Insider, Microsoft також дозволяє адміністраторам вимагати шифрування клієнта SMB для всіх вихідних з’єднань для захисту від атак підслуховування та перехоплення.

Компанія також додала підтримку клонування блоків файлової системи ReFS до механізму копіювання Windows, щоб покращити продуктивність томів ReFS під час копіювання великих файлів. Джерело