В ходе конференции Summer of Pwnage, которая проходит в Амстердаме, исследователь голландской компании Securify обнаружил баг в популярном e-commerce плагине для WordPress, WooCommerce. Так как согласно статистике WP Plugin Directory, это решение используют более миллиона магазинов во всем мире, баг был признан критическим. Проблема связана с тем, как WooCommerce обрабатывает метаданные из загруженных на сервер изображений.

Так как согласно статистике WP Plugin Directory, это решение используют более миллиона магазинов во всем мире, баг был признан критическим. Проблема связана с тем, как WooCommerce обрабатывает метаданные из загруженных на сервер изображений.

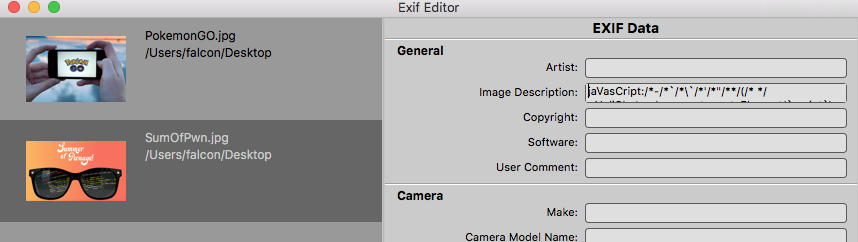

Дело в том, что плагин извлекает содержимое полей «название» и «описание» и отображает его рядом с изображениями на фронтэнде.

Исследователь обнаружил, данная особенность плагина перетекает в XSS-уязвимость, так как метаданные изображения может отредактировать любой, равно как и поместить туда вредоносный код.

Затем злоумышленнику будет достаточно, к примеру, применить социальную инженерию, вынудив оператора интернет-магазина загрузить вредоносное изображение на сайт.

Как только WooCommerce обработает картинку, чтобы показать ее со стороны бекэнда – администратору, или же пользователям на фронтэнде, вредоносный пейлоуд сработает, и атака будет осуществлена.  Эксплоит в описании файла Как известно, XSS-уязвимости зачастую выступают плацдармом и отправной точкой для последующих атак.

Эксплоит в описании файла Как известно, XSS-уязвимости зачастую выступают плацдармом и отправной точкой для последующих атак.

Так, после атаки WooCommerce, злоумышленник может похитить куки или токены CSRF, а может и вовсе перехватить контроль над аккаунтом администратора или всем сайтом.

Исследователь сообщает, что он обнаружил проблему в WooCommerce 2.6.2 и не знает, подвержены ли багу другие версии плагина.

Разработчики WooCommerce уже выпустили патч: в версии 2.6.3 проблема устранена. Хотя аналогичной функциональностью обладает и сам WordPress, в коде самой CMS все порядке, XSS-уязвимость для платформы не опасна. Взято с xakep.ru