Специалисты «Лаборатории Касперского» опубликовали отчет, в котором рассказали об эволюции семейства мобильных троянов Acecard. Первые образчики данной малвари были обнаружены еще в 2014 году, но на сегодняшний день это семейство вредоносов набрало серьезные обороты и является одной из наиболее опасных мобильных угроз. К примеру, Acecard ответственен практически за все атаки с использованием банкеров в Австралии. Эксперты пишут, что в ходе исследования трояна, они выяснили, что за созданием различных модификаций Acecard стоят те же авторы, которые ранее разработали Backdoor.AndroidOS.Torec.a — первый TOR троян для Android, и Trojan-Ransom.AndroidOS.Pletor.a — первый мобильный шифровальщик. Все вредоносы имеют схожие строки кода и использовали одни и те же командные серверы. Семейство Acecard используется для атак разного рода, но в основном концентрируется на финансовых приложениях. Так, разные версии трояна атакуют почти 50 финансовых приложений (программы-клиенты мировых платежных систем и банков) и сервисов. При этом малварь использует самые разные техники – от кражи банковских SMS, до перекрытия окон официального приложения фишинговыми сообщениями. Также Acecard ворует пароли из 9 официальных приложений социальных сетей и нападает на два банковских приложения, с целью похищения данных банковских карт.

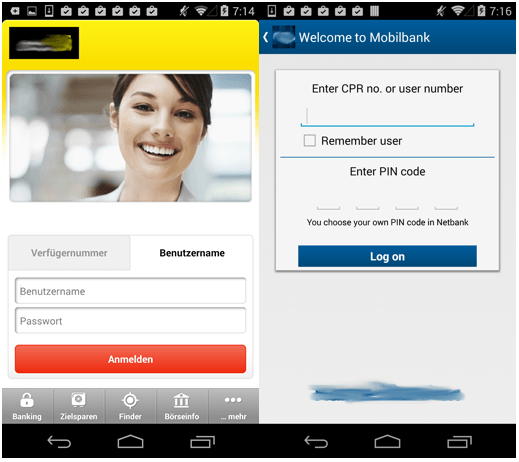

Фишинговое окно перекрывает окно банковского приложения

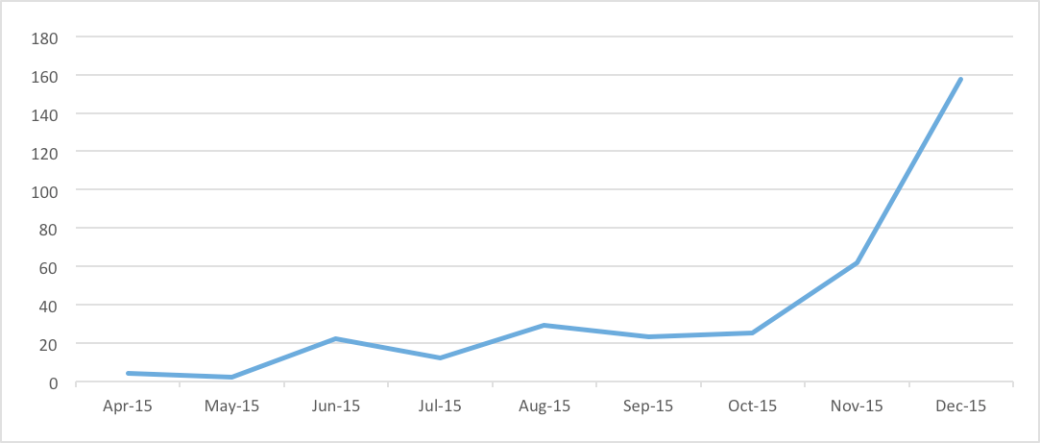

Эксперты проследили всю длинную эволюционную цепочку трояна, начиная от Backdoor.AndroidOS.Torec.a, обнаруженного в 2014 году. Малварь за это время претерпела ряд серьезных трансформаций, в итоге научившись перекрывать фишинговыми окнами приложения банков и платежных систем, воровать пароли от аккаунтов социальных сетей, перехватывать входящие SMS-сообщения (в том числе, с определенных номеров), отправлять SMS-сообщения, сливать на командный сервер атакующих все данные о зараженном устройстве, и даже сбрасывать мобильное устройство до заводских настроек. Но пик активности Acecard начался в июне 2015 года. Если ранее эксперты обнаруживали от 2 до 5 связанных с трояном файлов в месяц, начиная с июня, они стали находить примерно по 20 файлов ежемесячно.

Количество обнаруженных вредоносных файлов по месяцам

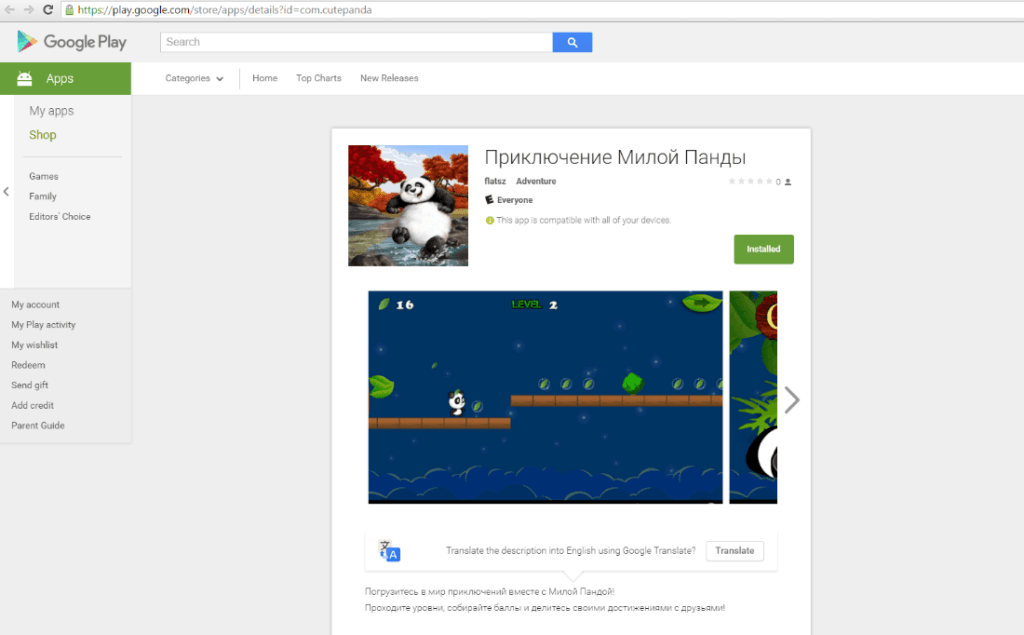

Одновременно с этим возросло и число атак. Авторы малвари на этом не остановились, и семейство продолжило развиваться головокружительными темпами. К примеру, на сегодня практически во всех модификациях Acecard есть команда, после получения которой троян будет перекрывать своим окном любое указанное приложение. Также разработчики малвари внедрили в нее функцию, которая позволяет по команде заблокировать устройство жертвы, например, чтобы потребовать выкуп. Эксперты пишут, что сейчас большинство атак приходится на Россию, Австралию, Германию, Австрию и Францию. В Германии и Австралии трояны Acecard и вовсе являются самой распространенной угрозой, опережая прочие мобильные банкеры. 28 декабря 2015 года сотрудники «Лаборатории Касперского» обнаружили одну из модификаций Acecard (Trojan-Downloader.AndroidOS.Acecard.b) в официальном магазине приложений Google Play Store. Малварь распространялась под видом игры, притом авторы малвари даже не потрудились создать хоть какую-то видимость легитимного приложения – игра не работала, а после установки на рабочем столе жертвы появлялась иконка Adobe Flash Player.

Вредоносная игра в Google Play

На сегодняшний день семейство Acecard использует практически все известные способы распространения: банкеры поставляются под видом других программ, через официальный магазин приложений, а также посредством других троянов.

Взято с xakep.ru