Исследователи ряда компаний обратили внимание, что в начале июня 2016 года практически прекратилось распространение малвари Dridex и Locky. Чем именно обусловлено столь значительное снижение вредоносного трафика, пока неясно, но эксперты утверждают, что один из крупнейших ботнетов мира, по разным данным насчитывавший от пяти до шести миллионов машин, попросту исчез.  Разрозненные наблюдения специалистов собрали в единую картину журналисты издания Vice Motherboard. Они же цитируют слова исследователей компании FireEye, которые, в числе прочих, заметили перемены, произошедшие с ландшафтом сетевых угроз: «Пока мы можем сказать, что согласно нашим наблюдениям, спам-кампании, через которые распространялись Dridex и Locky, сошли на нет 1 июня 2016 года. Пока мы не можем подтвердить, что деятельность [стоявшего за ними] ботнета была прекращена».

Разрозненные наблюдения специалистов собрали в единую картину журналисты издания Vice Motherboard. Они же цитируют слова исследователей компании FireEye, которые, в числе прочих, заметили перемены, произошедшие с ландшафтом сетевых угроз: «Пока мы можем сказать, что согласно нашим наблюдениям, спам-кампании, через которые распространялись Dridex и Locky, сошли на нет 1 июня 2016 года. Пока мы не можем подтвердить, что деятельность [стоявшего за ними] ботнета была прекращена».

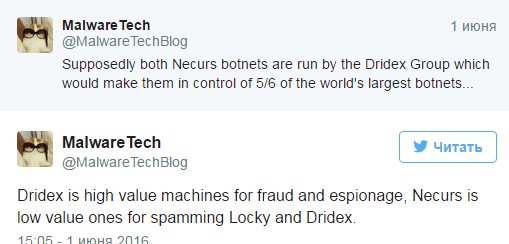

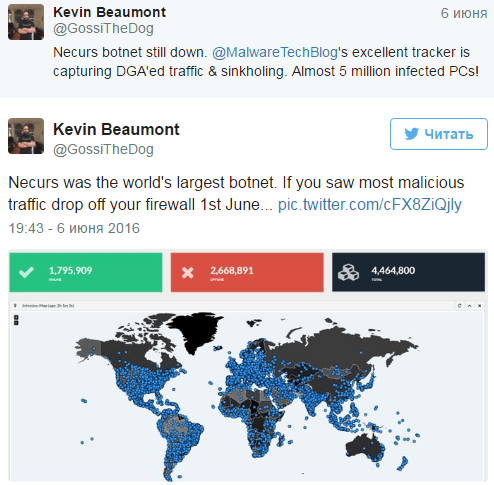

Напомню, что Dridex – это давно известный банковский троян, долгое время распространявшийся одноименным ботнетом. Locky — один из наиболее опасных на сегодняшний день шифровальщиков, появившийся в феврале 2016 года. Упомянутый ботнет еще в марте текущего года переключился на распространение вымогателя, и исследователям удалось связать эти вредоносные кампании воедино. В свою очередь, малварь Necurs тоже известна специалистам давно, и одноименный ботнет также не является новостью для исследователей. К примеру, эксперты MalwareTech пишут, что операторами обоих ботнетов выступает так называемая Dridex Group, и если Dridex используется для выполнения серьезных задач и шпионажа, то Necurs в основном ответственен за спам-рассылки Locky и Dridex.  Сейчас исследователи наблюдают фактическое исчезновение этой сложной инфраструктуры, которая, по оценкам MalwareTech, объединяла в себе 5/6 всех ботнет-мощностей в интернете, то есть насчитывала 6,1 млн ботов. Независимый британский исследователь Кевин Бимонт (Kevin Beaumont), ранее изучавший вымогателя Locky, тоже заметил исчезновение ботнета. Он соглашается с тем, что Necurs был настоящим левиафаном, и пишет, что ботнет насчитывал порядка 5 млн зараженных устройств. «Мы наблюдаем значительное падение вредоносного трафика, Locky пропал с радаров почти полностью», — сообщил Бимонт журналистам.

Сейчас исследователи наблюдают фактическое исчезновение этой сложной инфраструктуры, которая, по оценкам MalwareTech, объединяла в себе 5/6 всех ботнет-мощностей в интернете, то есть насчитывала 6,1 млн ботов. Независимый британский исследователь Кевин Бимонт (Kevin Beaumont), ранее изучавший вымогателя Locky, тоже заметил исчезновение ботнета. Он соглашается с тем, что Necurs был настоящим левиафаном, и пишет, что ботнет насчитывал порядка 5 млн зараженных устройств. «Мы наблюдаем значительное падение вредоносного трафика, Locky пропал с радаров почти полностью», — сообщил Бимонт журналистам. Исследователь добавил, что управляющие серверы хакеров не подают никаких признаков жизни с 1 июня 2016 года. Не совсем ясно, что теперь будет с теми, кто пострадал от атак шифровальщика Locky. Если инфраструктура злоумышленников действительно ушла в глубокий оффлайн, платить выкуп некому, и никаких ключей для расшифровки файлов не будет. Что именно могло произойти, эксперты пока только предполагают. Правоохранительные органы ранее уже пытались прекратить деятельность ботнета Necurs.

Исследователь добавил, что управляющие серверы хакеров не подают никаких признаков жизни с 1 июня 2016 года. Не совсем ясно, что теперь будет с теми, кто пострадал от атак шифровальщика Locky. Если инфраструктура злоумышленников действительно ушла в глубокий оффлайн, платить выкуп некому, и никаких ключей для расшифровки файлов не будет. Что именно могло произойти, эксперты пока только предполагают. Правоохранительные органы ранее уже пытались прекратить деятельность ботнета Necurs.

Предполагаемый лидер хакерской группы, стоявшей за созданием Dridex, Андрей Гинкул, был задержан на Кипре в сентябре 2015 года, а сейчас уже экстрадирован в США. Однако это не помогло, ботнет какое-то время испытывал сложности, но, видимо, продолжил работу под руководством других людей, группа лишь «сменила почерк». В связи с «пропажей» Necurs, исследователей заинтересовала недавняя совместная операция ФСБ и МВД России. 1 июня 2016 года, при поддержке специалистов «Лаборатории Касперского» и Сбербанка, были задержаны более 50 человек из 15 регионов России. В официальных пресс-релизах сообщалось, что все эти люди занимались разработкой банковского трояна Lurk, благодаря которому они вывели со счетов российских финансовых учреждений более 3 млрд рублей за последние пять лет.

Однако версию о том, что авторы Lurk могли быть связаны с крупнейшим ботнетом мира, отвергают эксперты компании Group-IB, которая сотрудничает с представителями правоохранительных органов. «Мы не видим связи между исчезновением ботнета Necurs и недавними арестами в России», — объясняет представитель Group-IB. — «Аресты 50 хакеров были произведены из-за их связи с группировкой Lurk, которая похищала средства у российских и украинских банков». Специалисты компании Proofpoint тоже опубликовали заметку о происходящем. Они согласны с коллегами: большая часть инфраструктуры Necurs определенно не работает.

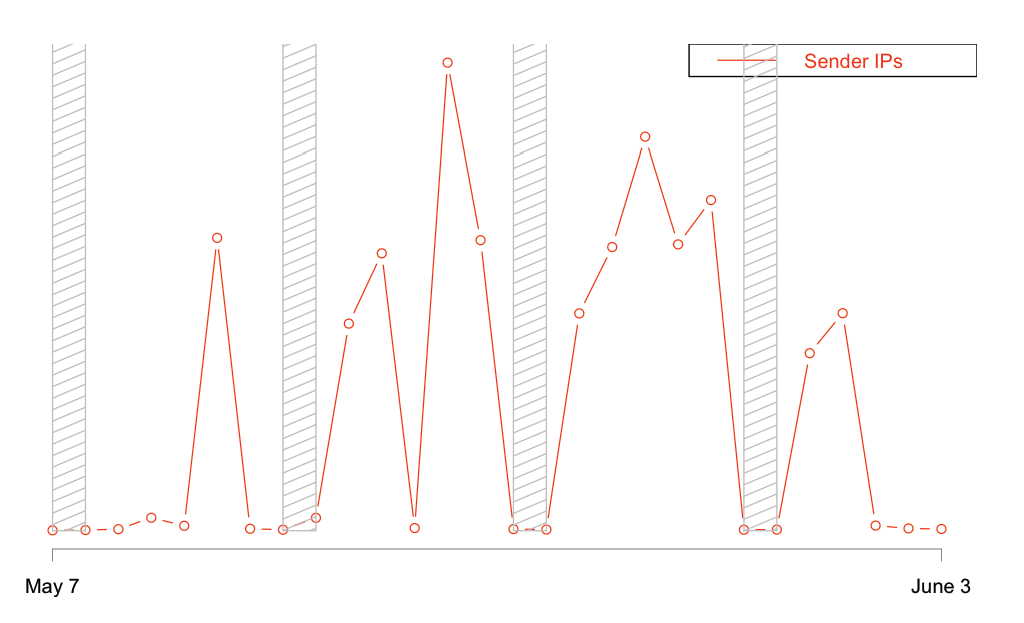

Однако исследователи Proofpoint резонно отмечают, что это вовсе не означает, что Necurs окончательно «мертв». Ботнет известен благодаря своей P2P инфраструктуре и использованию механизма DGA (Domain Generation Algorithm), что позволяет злоумышленникам в любой момент вернуть себе контроль над Necurs и возобновить работу.  Падение количества IP-адресов, распространявших малварь под управлением Necurs Взято с xakep.ru

Падение количества IP-адресов, распространявших малварь под управлением Necurs Взято с xakep.ru