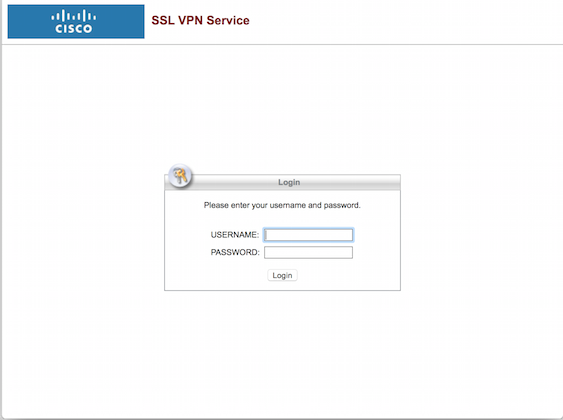

Специалисты компании Volexity обнаружили атаку, нацеленную на Cisco Clientless SSL VPN (WebVPN). Данный продукт позволяет клиентам Cisco ASA устанавливать удаленный доступ к корпоративной сети, через веб-портал. С помощью Cisco WebVPN пользователи получают доступ к внутренним файлам и ресурсам в сети компании, используя VPN, что, по идее, должно защищать их от хакеров. На деле хакеры нашли способы компрометации Cisco WebVPN.

Volexity рассказали, что в зафиксированных ими случаях, под атакой оказывается страница ввода логина и пароля. Первый метод, используемый злоумышленниками – эксплуатация уязвимости CVE-2014-3393, обнаруженной еще в октябре 2014 года. Ошибка возникает вследствие бага в механизме авторизации фреймворка Scanbox. Эксплуатируя брешь, хакеры способны изменять содержимое WebVPN-портала на произвольное, более того, внесенные ими изменения «выживают» даже после перезагрузки устройства и апгрейда ASA.

Хотя компания Cisco оперативно выпустила исправление для данного бага (еще в прошлом году), исследователь, обнаруживший уязвимость, тоже не сидел сложа руки. Он не только опубликовал детали бага, но и представил соответственный модуль для Metasploit. Не удивительно, что в феврале 2015 года были зафиксированы первые атаки с использованием данной уязвимости, а Cisco пришлось выпустить подробные инструкции о том, как обнаружить и обезвредить вредоносный код, внедренный таким образом.

Теперь специалисты Volexity сообщают, что наблюдали атаку, в ходе которой злоумышленники, эксплуатируя CVE-2014-3393, внедрили вредоносный JavaScript в код страницы авторизации крупной фирмы. Он воровал учетные данные сотрудников из аутентификационной формы, притом осторожно — используя HTTPS. В ходе другой атаки, замеченной Volexity, атакующие вообще хостили малварь на взломанной сайте легитимной общественной организации, что тоже, до поры до времени, не вызывало подозрений.

Однако атакующие не всегда применяли эксплоит для компрометации Cisco WebVPN. Специалисты Volexity заметили, что в ряде случаев хакеры каким-то образом сначала получали административный доступ к системе, и уже после этого изменяли страницу ввода логина и пароля.

От рук неизвестных хакеров пострадали медицинские и некоммерческие организации, НИИ, общеобразовательные учреждения, а также различные компании-производители электроники.

Представители Cisco сообщили, что знают об отчете, опубликованном Volexity, напомнили, что патч для CVE-2014-3393 был выпущен еще в прошлом году и посоветовали пользователям внимательнее конфигурировать свои системы.

Взято с Xakep.ru