Повідомляється, що вразливість критичного рівня, яка впливає на додатки та шаблони Royal Elementor до версії 1.3.78, активно використовується двома командами безпеки WordPress. Оскільки використання було помічено до того, як постачальник випустив патч, хакери використали недолік як нульовий день.

Додатки та шаблони Royal Elementor від WP Royal — це набір для створення веб-сайтів, який дозволяє швидко створювати веб-елементи без знання програмування. За даними WordPress.org, він має понад 200 000 активних установок.

Вразливість, що впливає на надбудову, відстежується як CVE-2023-5360 (CVSS v3.1: 9.8 «критична»), що дозволяє неавтентифікованим зловмисникам виконувати довільне завантаження файлів на вразливі сайти.

Хоча плагін має функцію перевірки розширення, щоб обмежити завантаження лише певними дозволеними типами файлів, неавтентифіковані користувачі можуть маніпулювати «списком дозволених», щоб обійти дезінфекцію та перевірки.

Зловмисники потенційно можуть досягти віддаленого виконання коду за допомогою цього етапу завантаження файлу, що призведе до повної компрометації веб-сайту. Додаткові технічні відомості про недолік не надано, щоб запобігти широкому використанню.

Використовується для створення шахрайських облікових записів адміністратора

Дві фірми безпеки WordPress, Wordfence і WPScan (Automattic), позначили CVE-2023-5360 як активну експлуатацію з 30 серпня 2023 року, а кількість атак наростає, починаючи з 3 жовтня 2023 року.

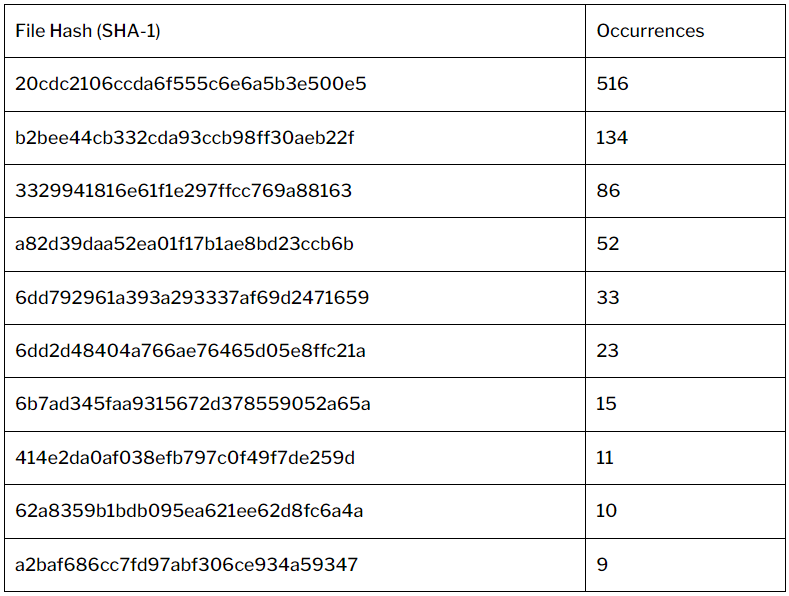

Wordfence повідомляє про блокування понад 46 000 атак, націлених на Royal Elementor за останній місяць, тоді як WPScan зафіксував 889 випадків, коли зловмисники скинули десять різних корисних навантажень після використання недоліку.

Більшість корисних навантажень, які використовуються в цих атаках, — це сценарії PHP, які намагаються створити адміністратора WordPress з іменем «wordpress_administrator» або діють як бекдор.

У WordPress кажуть, що більшість атак походять лише з двох IP-адрес, тому експлойт може бути відомий лише невеликій кількості учасників загрози. З постачальником доповнення зв’язалися з усіма деталями 3 жовтня, і 6 жовтня 2023 року він випустив Royal Elementor Addons and Templates версії 1.3.79, щоб усунути недолік. Усім користувачам надбудови рекомендується якомога швидше оновити цю версію.

Якщо у вас немає доступу до комерційних рішень для сканування, ви можете скористатися цим безкоштовним сканером, щоб визначити вразливість вашого веб-сайту до атак. Майте на увазі, що оновлення надбудови до версії 1.3.79 не призведе до автоматичного видалення заражень або зловмисних файлів, тому в таких випадках знадобиться очищення веб-сайту.