Google виправив п’яту вразливість нульового дня Chrome, яка використовувалася в атаках з початку року, у екстрених оновленнях безпеки, випущених сьогодні.

«Google відомо, що експлойт для CVE-2023-5217 існує в дикій природі», — йдеться в повідомленні компанії щодо безпеки, опублікованому в середу.

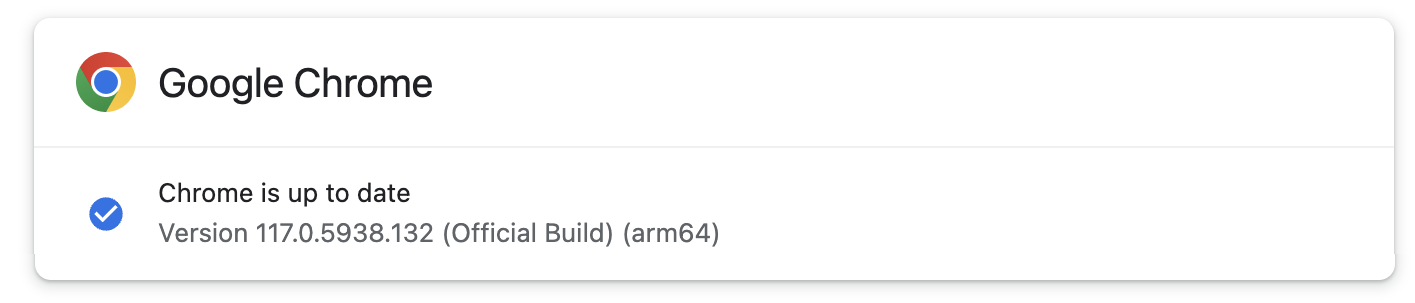

Цю вразливість у безпеці усунено в Google Chrome 117.0.5938.132, який доступний у всьому світі для користувачів Windows, Mac і Linux у каналі Stable Desktop. Хоча в повідомленні сказано, що, ймовірно, знадобляться дні або тижні, поки виправлена версія досягне всієї бази користувачів, оновлення стало доступним одразу, коли BleepingComputer перевірив наявність оновлень.

Веб-браузер також буде автоматично перевіряти наявність нових оновлень і автоматично встановлювати їх після наступного запуску.

Використовується для атак шпигунських програм

Уразливість нульового дня високого рівня (CVE-2023-5217) спричинена недоліком переповнення буфера купи в кодуванні VP8 бібліотеки відеокодеків libvpx із відкритим вихідним кодом, недоліком, вплив якого варіюється від збоїв програми до виконання довільного коду.

Про помилку повідомив дослідник безпеки Google Threat Analysis Group (TAG) Клемент Лесінь у понеділок, 25 вересня.

Дослідники Google TAG відомі тим, що часто знаходять і повідомляють про використання нульових днів під час цілеспрямованих атак шпигунського програмного забезпечення спонсорованими державою загрозливими особами та хакерськими групами, націленими на осіб із високим ризиком, таких як журналісти та опозиційні політики.

Сьогодні Медді Стоун з Google TAG виявила, що вразливість нульового дня CVE-2023-5217 використовувалася для встановлення шпигунського ПЗ.

Разом із дослідниками Citizen Lab Google TAG також оприлюднив у п’ятницю, що три нульові дні, виправлені Apple минулого четверга, були використані для встановлення шпигунського ПЗ Cytrox Predator у період з травня по вересень 2023 року.

Незважаючи на те, що сьогодні Google заявив, що CVE-2023-5217 зеро-день використовувався в атаках, компанія ще не надала більше інформації щодо цих інцидентів.

«Доступ до деталей про помилку та посилань може бути обмеженим, доки більшість користувачів не оновлять виправлення», — заявили в Google. «Ми також збережемо обмеження, якщо помилка існує в сторонній бібліотеці, від якої так само залежать інші проекти, але ще не виправлені».

Як прямий результат, користувачі Google Chrome матимуть достатньо часу для оновлення своїх браузерів як превентивного заходу проти потенційних атак.

Цей проактивний підхід може допомогти зменшити ризик того, що суб’єкти загроз створять власні експлойти та розгорнуть їх у реальних сценаріях, особливо коли стане доступним більше технічних деталей. Google виправив ще один нульовий день (відстежується як CVE-2023-4863), який використовувався в дикій природі два тижні тому, четвертий з початку року.

Спочатку позначивши це як недолік Chrome, пізніше компанія присвоїла інший CVE (CVE-2023-5129) і максимальний рейтинг серйозності 10/10, позначивши її як критичну вразливість у безпеці libwebp (бібліотека, яка використовується великою кількістю проектів), включаючи Signal, 1Password, Mozilla Firefox, Microsoft Edge, Safari від Apple і рідний веб-браузер Android). Джерело