Компания Eset, международный разработчик антивирусного ПО и решений в области компьютерной безопасности, подвела итоги по распространению в России угроз, направленных на хищение финансовых средств, в первом полугодии 2011 г. По данным центра вирусных исследований и аналитики компании Eset, наиболее серьезной киберугрозой в России как для домашнего пользователя, так и для юридических лиц остаются вредоносные программы, направленные на кражу финансовых средств. «Активность киберпреступных групп, занимающихся мошенничеством в ДБО, по-прежнему очень высока в нашем регионе, — рассказал Александр Матросов, директор центра вирусных исследований и аналитики Eset. — При этом количество заработанных средств в рамках одной киберпреступной группы за один месяц может исчисляться сотнями тысяч долларов. Причем злоумышленники не жалеют денежных инвестиций в постоянное совершенствование механизмов противодействия антивирусным продуктам и схем кражи денежных средств».

Компания Eset, международный разработчик антивирусного ПО и решений в области компьютерной безопасности, подвела итоги по распространению в России угроз, направленных на хищение финансовых средств, в первом полугодии 2011 г. По данным центра вирусных исследований и аналитики компании Eset, наиболее серьезной киберугрозой в России как для домашнего пользователя, так и для юридических лиц остаются вредоносные программы, направленные на кражу финансовых средств. «Активность киберпреступных групп, занимающихся мошенничеством в ДБО, по-прежнему очень высока в нашем регионе, — рассказал Александр Матросов, директор центра вирусных исследований и аналитики Eset. — При этом количество заработанных средств в рамках одной киберпреступной группы за один месяц может исчисляться сотнями тысяч долларов. Причем злоумышленники не жалеют денежных инвестиций в постоянное совершенствование механизмов противодействия антивирусным продуктам и схем кражи денежных средств».

В начале текущего года было зафиксировано широкое проникновение троянской программы Win32/Hodprot (по классификации Eset), которая предназначена для загрузки на компьютер различного злонамеренного ПО, нацеленного на системы дистанционного банковского обслуживания (ДБО). «В отличие от своих аналогов, которые сразу после загрузки и запуска вредоносной программы либо самоудаляются, либо становятся неактивными, Win32/Hodprot рассчитана на длительное присутствие в системе, — отметил Евгений Родионов, руководитель отдела анализа сложных угроз. — За счет множества компонентов, внедряемых в систему при инсталляции данного трояна, он способен длительное время оставаться незамеченным. Кроме того, в этой вредоносной программе присутствует и функционал, значительно усложняющий криминалистическую экспертизу зараженной им системы».

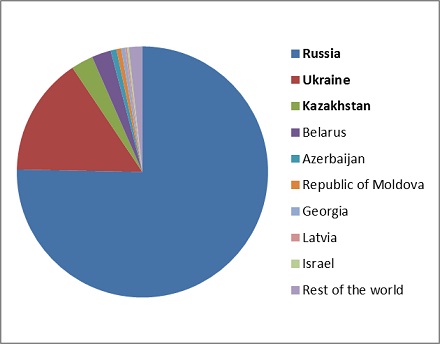

Eset: Статистика распространения Win32/Hodprot по регионам

Все скачиваемые Win32/Hodprot вредоносные компоненты хранятся в зашифрованном виде, в специально созданном ключе реестра, что при анализе инфицированной системы не дает возможности обнаружить подозрительные файлы на жестком диске. Помимо этого, троян использует неявное обращение к центру управления и нестандартный алгоритм шифрования для процесса удаленного взаимодействия.

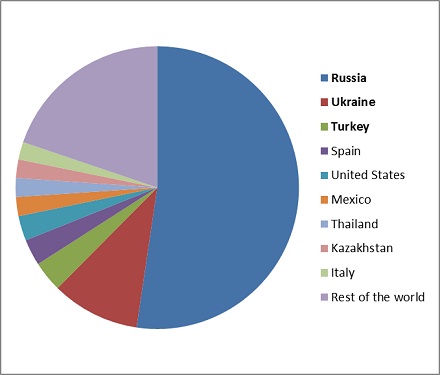

Вирусные аналитики Eset также отмечают активность других семейств банковских троянов, проникновение которых наиболее характерно для России, Украины, Казахстана. Это связанно, в первую очередь, с использованием одного и того же банковского ПО в этих регионах. Так, всплеск активности распространения вредоносного ПО весной текущего года специалисты Eset наблюдали у семейства Win32/Carberp, которое еще в конце 2010 г., помимо России, начало проникать в другие регионы (Европа, США) за счет продаж конструктора ботов другим киберкриминальным группам. Win32/Carberp является универсальным банковским трояном, нацеленным на популярные системы ДБО.

Eset: Статистика распространения Win32/Carberp по регионам

Еще одной серьезной угрозой для российского региона, по данным Eset, является семейство троянских программ Win32/Shiz, также нацеленное на системы ДБО, которое, помимо стандартного функционала для такого типа троянов, имеет возможность предоставления SOCKS-прокси сервиса и команду бота !kill_os. При ее активации происходит перезапись первых секторов жесткого диска и удаление некоторых критичных компонентов для запуска операционной системы. Этот функционал также направлен на противодействие механизмам компьютерной криминалистике. В 2010 г. Win32/Shiz был наиболее часто встречающимся трояном в расследованиях инцидентов, связанных с мошенничеством в ДБО. Однако его активность значительно снизилась по сравнению с прошлым годом, говорится в сообщении Eset.

Обнаруженный в начале года российскими специалистами Eset бэкдор Win32/Sheldor, основанный на модифицированной версии популярного ПО для удаленного администрирования TeamViewer, был наиболее активен в начале года, также его повышенная активность была зафиксирована весной 2011 г. Win32/Sheldor — не единственное семейство бэкдоров, основанных на популярных программах удаленного администрирования. К примеру, Win32/RDPdoor использует Thinsoft BeTwin, а в начале лета модификацией Win32/RDPdoor.AB стал использоваться Mipko Personal Monitor.

«Использование легальных программ для удаленного доступа позволяет киберпреступникам обходить многие антивирусные продукты, так как их компоненты содержатся в белых списках и имеют легальную цифровую подпись, — пояснил Александр Матросов. — Также стоит отметить, что установка этих семейств была замечена у Win32/Hodprot и Win32/Carberp».