Еще в 2016 году специалисты компании Microsoft рассказали об обнаружении новой APT-группы Platinum. Тогда сообщалось, что группировка активна как минимум с 2009 года и атакует в основном организации в странах Южной и Юго-восточной Азии.

Теперь исследователи Microsoft представили новый отчет, согласно которому, хакеры Platinum используют аппаратную технологию Intel Active Management Technology (AMT) Serial-over-LAN (SOL) для обхода файрволлов.

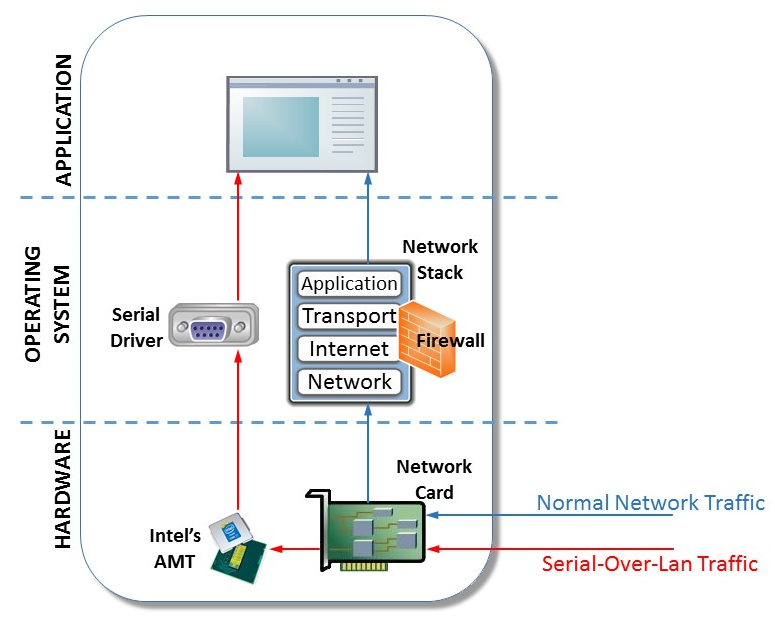

Специалисты поясняют, что Intel AMT SOL является частью Intel ME (Management Engine) – подсистемы, встроенной во все современные решения Intel. Intel ME продолжает работать даже тогда, когда основной процессор отключен, и разработчики Intel предполагали, что это будет удобно для организации удаленного доступа в крупных компаниях, с большим парком устройств.

Так как интерфейс AMT SOL работает внутри Intel ME, он отделен от обычной операционной системы, где запущены файрволы и другие защитные решения. Фактически SOL работает все время, даже без ОС, когда устройство выключено, представляя виртуальный последовательный порт и позволяя принимать или получать данные. Не поможет и отключение всех сетевых функций, так как ME использует собственный сетевой стек, устройство продолжит вести себя так, будто подключено к сети.

Хотя по умолчанию Intel AMT SOL отключен во всех продуктах Intel, зачастую системные администраторы активируют данную функцию, чем и стали пользоваться хакеры. При этом специалисты Microsoft сообщают, что группировка Platinum не обнаруживала каких-либо уязвимостей и способов активации Intel AMT SOL, в основном злоумышленники просто атакуют машины, где функция уже включена.

Злоумышленники адаптировали свой кастомный инструмент передачи данных для использования с Intel AMT SOL, что позволяет им оставаться незамеченными для файрволов, а также других защитных и мониторинговых продуктов.

Исследователи отмечают, что для осуществления атак через SOL злоумышленникам необходимы привилегии администратора, а также знание логина и пароля, которые затребует SOL-сессия. По словам специалистов, Platinum либо уже имеют эти учетные данные на момент начала сессии, либо злоумышленники сами активируют AMT SOL в сетях уже скомпрометированных организаций.

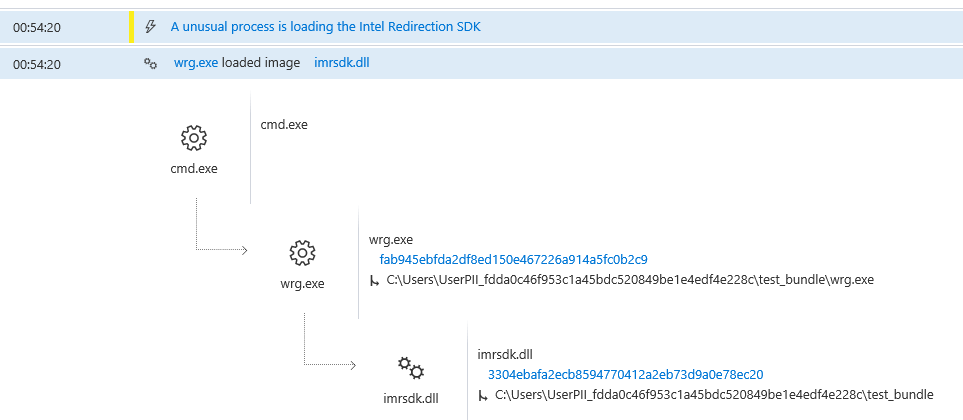

Разработчики Microsoft сообщают, что согласно их данным, малварь Platinum – первый вредонос, который использует AMT SOL. Специалисты компании уже задействовали машинное обучение и поведенческий анализ, чтобы научить Windows Defender ATP распознавать такие атаки. По словам исследователей, теперь защитное решение предупредит системных администраторов о нелегитимном использовании AMT SOL, так как способно отличить атаку от рутинных операций.