Зловмисник злив повний вихідний код першої версії програми-вимагача HelloKitty на російськомовному форумі хакерів, стверджуючи, що розробляє новий, більш потужний шифрувальник.

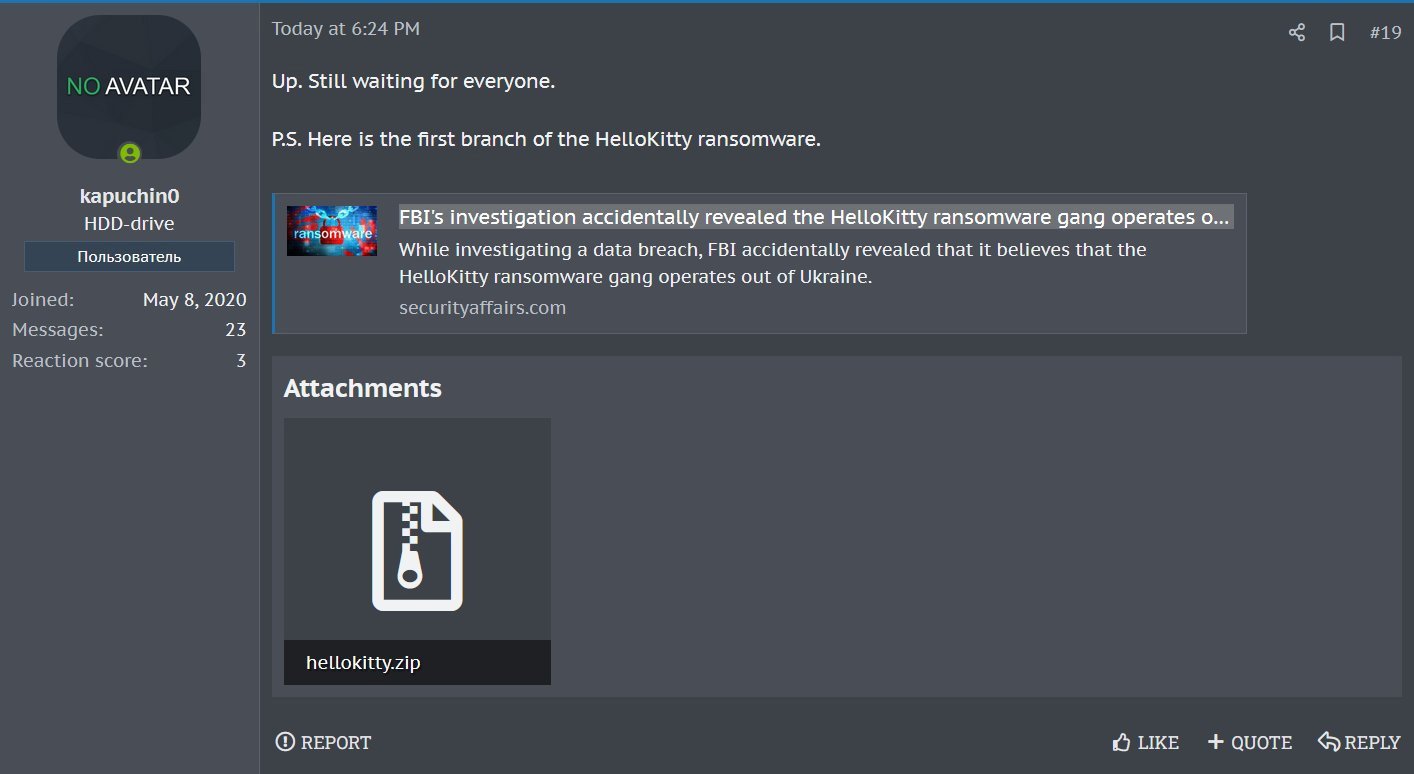

Витік вперше виявив дослідник кібербезпеки 3xp0rt, який помітив загрозливого актора на ім’я ‘kapuchin0’, який випускав «першу гілку» шифрувальника HelloKitty. Хоча вихідний код був оприлюднений кимось на ім’я ‘kapuchin0’, 3xp0rt повідомив BleepingComputer, що загроза також використовує псевдонім Gookee.

Зловмисник на ім’я Gookee раніше був пов’язаний зі зловмисним програмним забезпеченням і хакерською діяльністю, намагаючись продати доступ до Sony Network Japan у 2020 році, пов’язаний з операцією Ransomware as a-Service під назвою «Gookee Ransomware», а також намагався продати вихідний код шкідливого програмного забезпечення. на форумі хакерів.

3xp0rt вважає, що kapuchin0/Gookee є розробником програми-вимагача HelloKitty, і тепер він каже: «Ми готуємо новий продукт, набагато цікавіший за Lockbit».

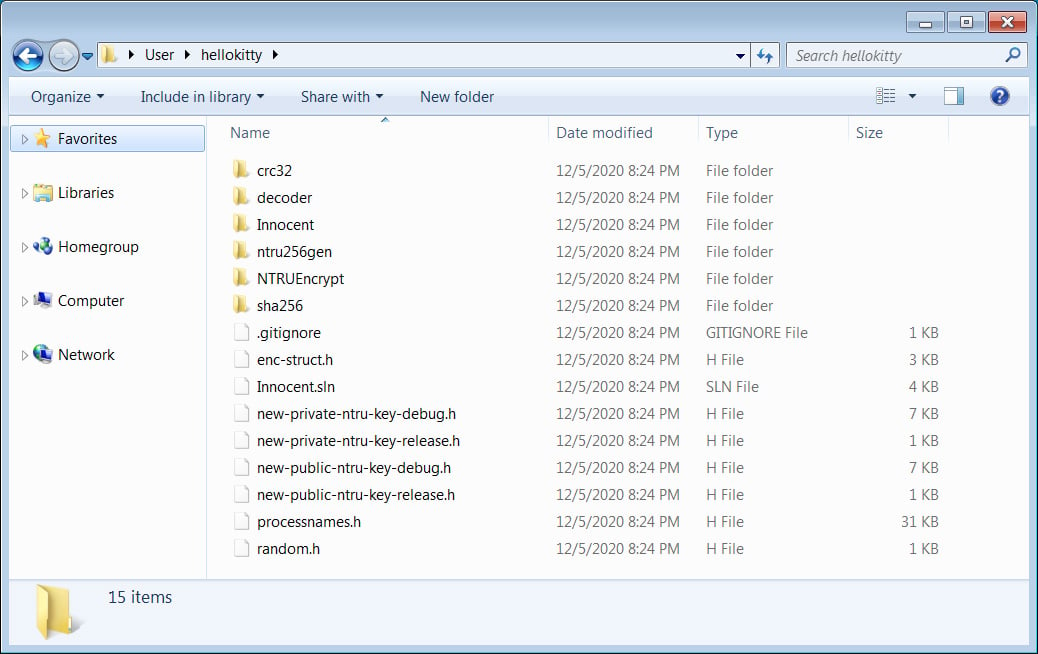

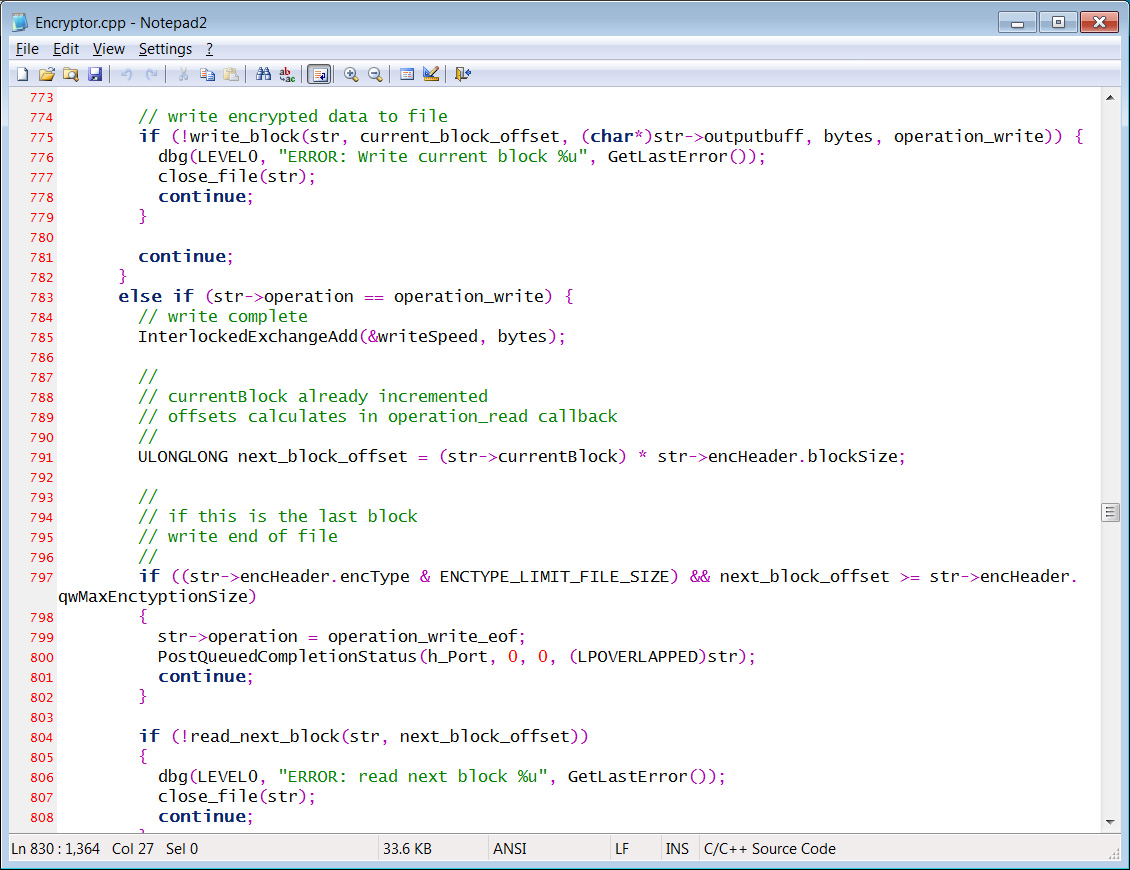

Випущений архів hellokitty.zip містить рішення Microsoft Visual Studio, яке створює шифрувальник і дешифратор HelloKitty і бібліотеку NTRUEncrypt, яку ця версія програми-вимагача використовує для шифрування файлів.

Експерт з програм-вимагачів Майкл Гіллеспі підтвердив BleepingComputer, що це законний вихідний код HelloKitty, який використовувався під час першого запуску операції з програмами-вимагачами у 2020 році.

Хоча випуск вихідного коду програми-вимагача може бути корисним для дослідження безпеки, публічна доступність цього коду має свої недоліки. Як ми бачили, коли було випущено HiddenTear (з «освітніх міркувань») і опубліковано вихідний код програми-вимагача Babuk, зловмисники швидко використали цей код для запуску власних операцій здирництва.

До цього дня понад дев’ять програм-вимагачів продовжують використовувати вихідний код Babuk як основу для своїх власних шифрувальників.

Хто така HelloKitty?

HelloKity — це програма-вимагач, керована людьми, яка діє з листопада 2020 року, коли жертва написала повідомлення на форумі BleepingComputer, а ФБР пізніше оприлюднило PIN-код (приватне сповіщення галузі) для групи в січні 2021 року.

Банда відома зломом корпоративних мереж, крадіжкою даних і системами шифрування. Потім зашифровані файли та викрадені дані використовуються як важіль у машинах подвійного вимагання, де зловмисники погрожують витоком даних, якщо викуп не буде сплачено.

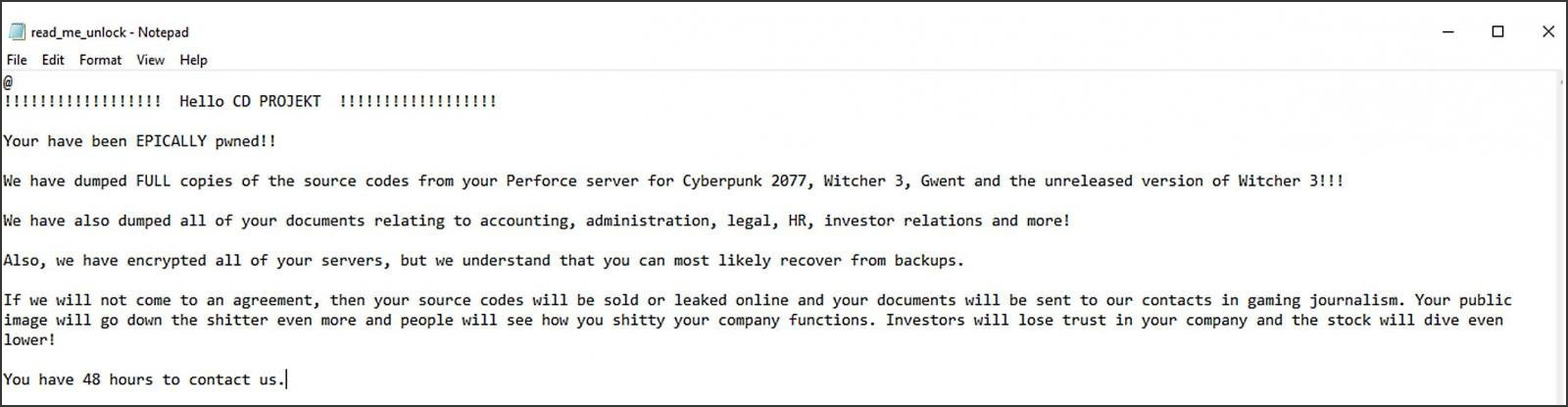

HelloKitty відома численними атаками та використовується в інших операціях з програмами-вимагачами, але найбільш розголошеною атакою стала атака на CD Projekt Red у лютому 2021 року.

Під час цієї атаки зловмисники стверджували, що вкрали вихідний код Cyberpunk 2077, Witcher 3, Gwent та інших ігор, які, як вони стверджували, були продані.

Влітку 2021 року група програм-вимагачів почала використовувати варіант Linux, націлений на платформу віртуальної машини VMware ESXi. Програма-вимагач HelloKitty або її варіанти також використовувалися під іншими назвами, зокрема DeathRansom, Fivehands і, можливо, Abyss Locker.

ФБР поділилося великою колекцією індикаторів компрометації (IOC) у своїй пораді за 2021 рік, щоб допомогти фахівцям з кібербезпеки та системним адміністраторам захиститися від спроб атак, координованих групою програм-вимагачів HelloKitty. Однак, оскільки шифрувальник змінювався з часом, ці IOC, ймовірно, застаріли. Джерело