Нове зловмисне програмне забезпечення рекламується творцем Ermac, банківського трояна для Android, який продається за 5000 доларів на місяць і допомагає зловмисникам викрадати облікові дані з понад 467 банківських і криптододатків через накладені сторінки входу. У той час як автор Hook стверджує, що нове шкідливе програмне забезпечення було написано з нуля, і незважаючи на наявність кількох додаткових функцій порівняно з Ermac, дослідники з ThreatFabric заперечують ці твердження та повідомляють про значні збіги коду між двома сімействами.

ThreatFabric пояснює, що Hook містить більшу частину кодової бази Ermac, тому це все ще банківський троян. Водночас він містить кілька непотрібних частин, знайдених у старішій версії, які вказують на повторне масове використання коду. Незважаючи на своє походження, Hook є еволюцією Ermac, пропонуючи широкий набір можливостей, які роблять його більш небезпечною загрозою для користувачів Android. Однією з нових функцій Hook порівняно з Ermac є запровадження зв’язку WebSocket, який додається до трафіку HTTP, який використовується виключно Ermac. Мережевий трафік все ще шифрується за допомогою жорстко закодованого ключа AES-256-CBC.

Однак головним доповненням є модуль «VNC», який дає зловмисникам можливість взаємодіяти з інтерфейсом користувача скомпрометованого пристрою в режимі реального часу. Ця нова система дозволяє операторам Hook виконувати будь-які дії на пристрої, від вилучення ідентифікаційної інформації до грошових операцій.

«Завдяки цій функції Hook приєднується до рядів сімейства шкідливих програм, які можуть виконувати повний DTO та завершувати повний ланцюжок шахрайства, від викрадання ідентифікаційної інформації до транзакції, з усіма проміжними етапами, без необхідності додаткових каналів», — попереджає ThreatFabric.

«Такі операції набагато важче виявити механізмами оцінки шахрайства, і це головна перевага банкірів Android».

Заковика в тому, що для роботи VNC від Hook потрібен доступ до Accessibility Service, який може бути важко отримати на пристроях з Android 11 або новішої версії.

Нові команди Hook (на додаток до Ermac) можуть виконувати такі дії:

- Запуск/зупинка RAT

- Виконайте певний жест пальцем

- Зробіть скріншот

- Імітація клацання певного текстового елемента

- Імітація натискання клавіші (HOME/BACK/RECENTS/LOCK/POWERDIALOG)

- Розблокуйте пристрій

- Прокручування вгору/вниз

- Імітуйте подію тривалого натискання

- Імітуйте клацання за певною координатою

- Установіть значення буфера обміну для елемента інтерфейсу користувача з певним значенням координат

- Імітуйте клацання елемента інтерфейсу користувача з певним текстовим значенням

- Установіть значення елемента інтерфейсу користувача для певного тексту

Окрім вищесказаного, команда «Диспетчер файлів» перетворює зловмисне програмне забезпечення на файловий менеджер, дозволяючи суб’єктам загрози отримувати список усіх файлів, що зберігаються на пристрої, і завантажувати певні файли на свій вибір.

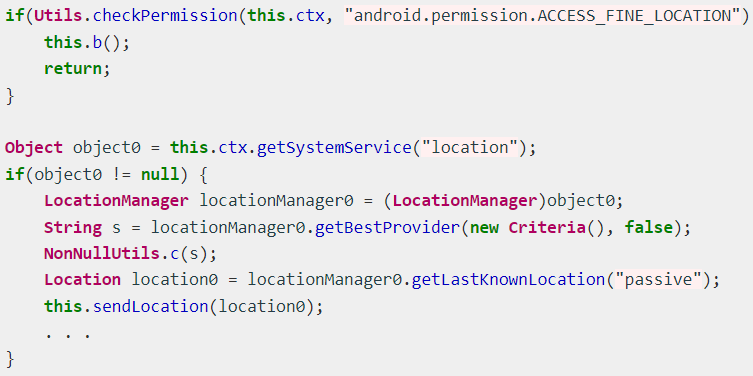

Ще одна примітна команда, яку виявив ThreatFabric, стосується WhatsApp, дозволяючи Hook реєструвати всі повідомлення в популярному додатку миттєвих повідомлень і навіть дозволяючи операторам надсилати повідомлення через обліковий запис жертви. Нарешті, нова система відстеження геолокації дозволяє операторам Hook відстежувати точне місце розташування жертви, зловживаючи дозволом «Доступ до точного розташування».

Орієнтація по всьому світу

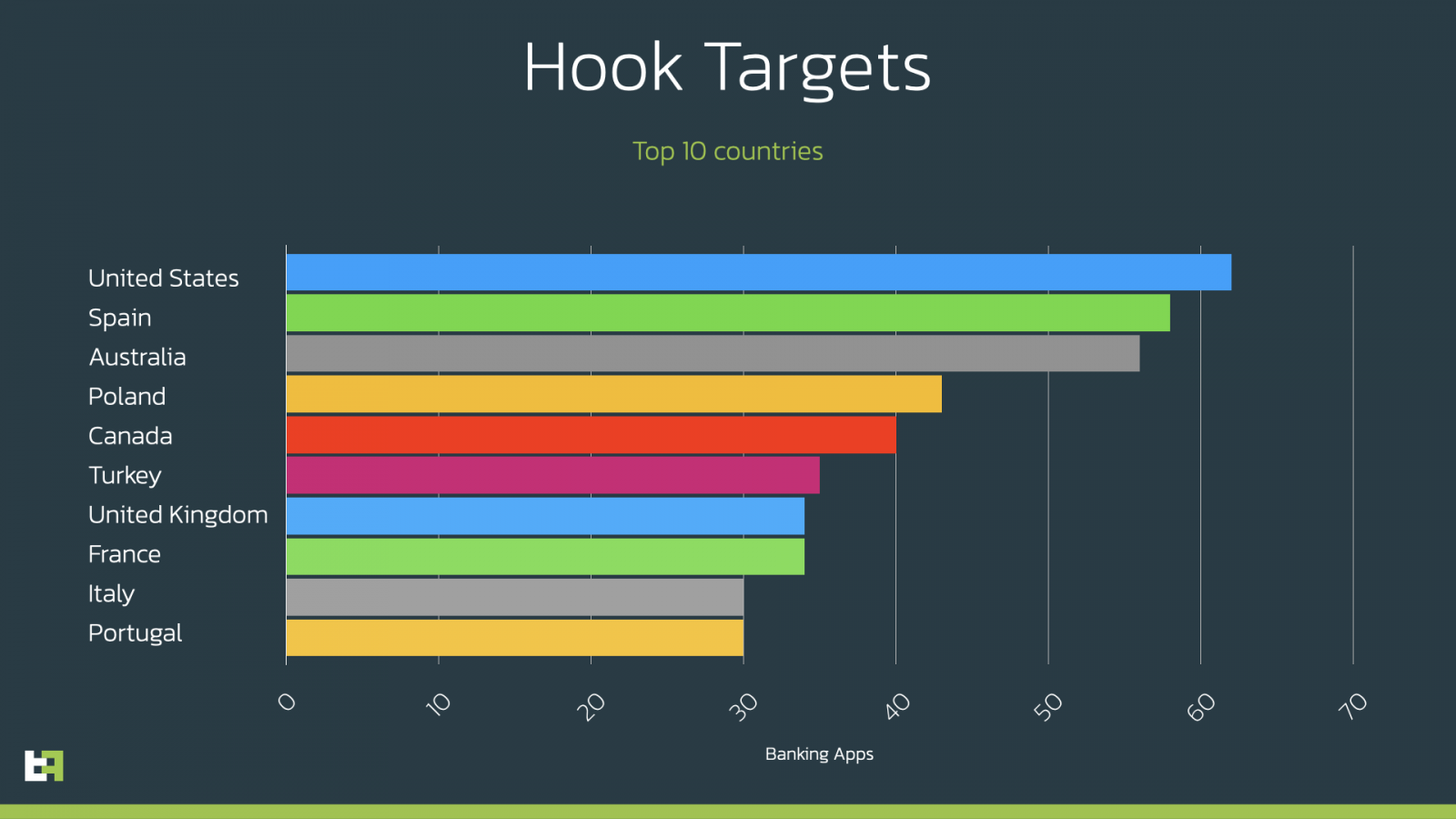

Цільові банківські програми Hook впливають на користувачів у Сполучених Штатах, Іспанії, Австралії, Польщі, Канаді, Туреччині, Великобританії, Франції, Італії та Португалії. Однак важливо зазначити, що широкий діапазон націлювання Hook охоплює весь світ.

Наразі Hook розповсюджується як файл .apk Google Chrome під назвами пакетів «com.lojibiwawajinu.guna», «com.damariwonomiwi.docebi», «com.damariwonomiwi.docebi» та «com.yecomevusaso.pisifo», але звичайно, це може змінитися в будь-який момент. Щоб уникнути зараження шкідливим програмним забезпеченням Android, ви повинні встановлювати лише програми з Google Play Store або ті, які надає ваш роботодавець.