Дослідники Eurecom розробили шість нових атак під загальною назвою «BLUFFS», які можуть порушити секретність сеансів Bluetooth, дозволяючи імітацію пристрою та атаки «людина посередині» (MitM). Даніеле Антоніолі, який виявив атаки, пояснює, що BLUFFS використовує дві раніше невідомі вади в стандарті Bluetooth, пов’язані з тим, як ключі сеансу виводяться для дешифрування даних в обміні.

Ці недоліки не є специфічними для апаратних чи програмних конфігурацій, а є архітектурними, тобто впливають на Bluetooth на фундаментальному рівні. Ці недоліки не є специфічними для апаратних чи програмних конфігурацій, а є архітектурними, тобто впливають на Bluetooth на фундаментальному рівні.

Проблеми відстежуються під ідентифікатором CVE-2023-24023 і впливають на основні специфікації Bluetooth 4.2–5.4. Враховуючи широке використання загальноприйнятого стандарту бездротового зв’язку та версії, на які впливають експлойти, BLUFFS може працювати проти мільярдів пристроїв, включаючи ноутбуки, смартфони та інші мобільні пристрої.

Як працює BLUFFS

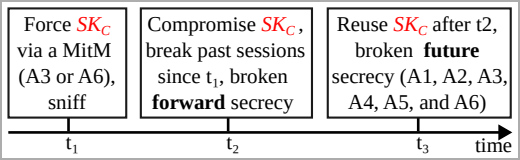

BLUFFS — це серія експлойтів, націлених на Bluetooth, які мають на меті порушити конфіденційність передніх і майбутніх сеансів Bluetooth, порушуючи конфіденційність минулих і майбутніх комунікацій між пристроями. Це досягається шляхом використання чотирьох недоліків у процесі виведення сеансового ключа, два з яких є новими, щоб змусити вивести короткий, таким чином слабкий і передбачуваний сеансовий ключ (SKC).

Далі зловмисник підбирає ключ, дозволяючи розшифрувати минулі повідомлення та розшифрувати або маніпулювати майбутніми повідомленнями.

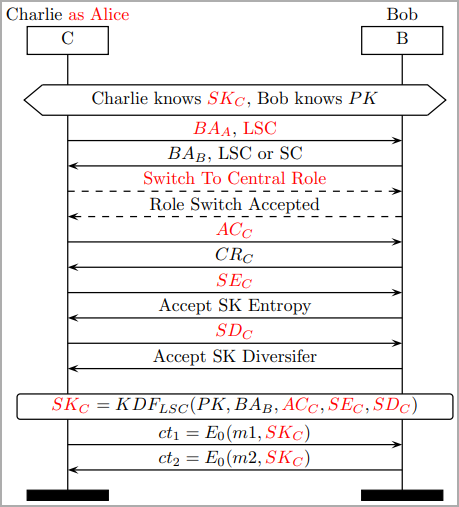

Виконання атаки передбачає, що зловмисник знаходиться в радіусі дії Bluetooth двох цілей, які обмінюються даними, і імітує одну, щоб домовитися про слабкий ключ сеансу з іншою, пропонуючи найменше можливе значення ентропії ключа та використовуючи постійний диверсифікатор ключів сеансу.

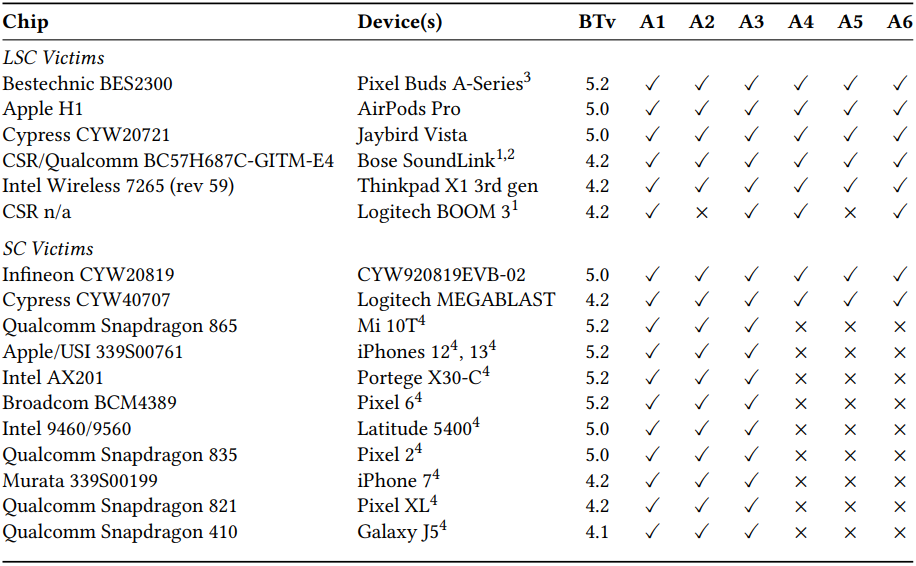

В опублікованій статті представлено шість типів атак BLUFFS, що охоплюють різні комбінації атак з імітацією та MitM, які працюють незалежно від того, чи підтримують жертви Secure Connections (SC) або Legacy Secure Connections (LSC).

Дослідники розробили та поділилися набором інструментів на GitHub, який демонструє ефективність BLUFFS. Він містить сценарій Python для тестування атак, патчі ARM, аналізатор і зразки PCAP, отримані під час тестування.

Вплив і відновлення

BLUFFS впливає на Bluetooth 4.2, випущений у грудні 2014 року, і всі версії до останньої, Bluetooth 5.4, випущеної в лютому 2023 року.

У документі Eurecom представлені результати тестування BLUFFS на різних пристроях, включаючи смартфони, навушники та ноутбуки, які працюють під керуванням Bluetooth версій 4.1–5.2. Було підтверджено, що всі вони чутливі до принаймні трьох із шести атак BLUFFS.

У документі також пропонуються наступні модифікації зі зворотною сумісністю, які покращать визначення сеансового ключа та пом’якшать BLUFFS та подібні загрози:

- Представляємо нову «функцію похідного ключа» (KDF) для застарілих захищених з’єднань (LSC), яка включає взаємний обмін і перевірку nonce, додаючи мінімальні витрати.

- Пристрої повинні використовувати спільний ключ сполучення для взаємної автентифікації диверсифікаторів ключів, забезпечуючи легітимність учасників сеансу.

- Застосуйте режим безпечних з’єднань (SC), де це можливо.

- Підтримуйте кеш диверсифікаторів ключів сеансу, щоб запобігти повторному використанню.

Bluetooth SIG (Special Interest Group), некомерційна організація, яка контролює розробку стандарту Bluetooth і відповідає за ліцензування технології, отримала звіт Eurecom і опублікувала заяву на своєму сайті.

Організація пропонує відхиляти з’єднання з низькою міцністю ключа нижче семи октетів, використовувати «Режим безпеки 4, рівень 4», який забезпечує вищий рівень міцності шифрування, і працювати в режимі «Лише безпечні з’єднання» під час з’єднання. Джерело