Хакерська група APT36, також відома як Transparent Tribe, використовувала щонайменше три програми для Android, які імітують YouTube, щоб заражати пристрої своїм трояном віддаленого доступу (RAT) CapraRAT. Після встановлення зловмисного програмного забезпечення на пристрої жертви воно може збирати дані, записувати аудіо та відео або отримувати доступ до конфіденційної інформації, по суті, працюючи як інструмент шпигунського програмного забезпечення.

APT36 — це пакистанський загрозливий актор, відомий тим, що використовує шкідливі або доповнені додатки Android для атак на індійські оборонні та державні установи, ті, хто займається справами регіону Кашмір, і правозахисників у Пакистані.

Ця остання кампанія була помічена SentinelLabs, яка попереджає людей і організації, пов’язані з військовими або дипломатією в Індії та Пакистані, бути дуже обережними щодо програм YouTube для Android, розміщених на сторонніх сайтах. Шкідливі APK-файли розповсюджуються за межами Google Play, офіційного магазину додатків Android, тож жертви, швидше за все, спровоковані соціальною інженерією, щоб завантажити та встановити їх.

APK-файли були завантажені на VirusTotal у квітні, липні та серпні 2023 року, причому два з них називалися «YouTube», а один — «Piya Sharma», пов’язаний із каналом персонажа, який, ймовірно, використовувався в тактиці, заснованій на любові.

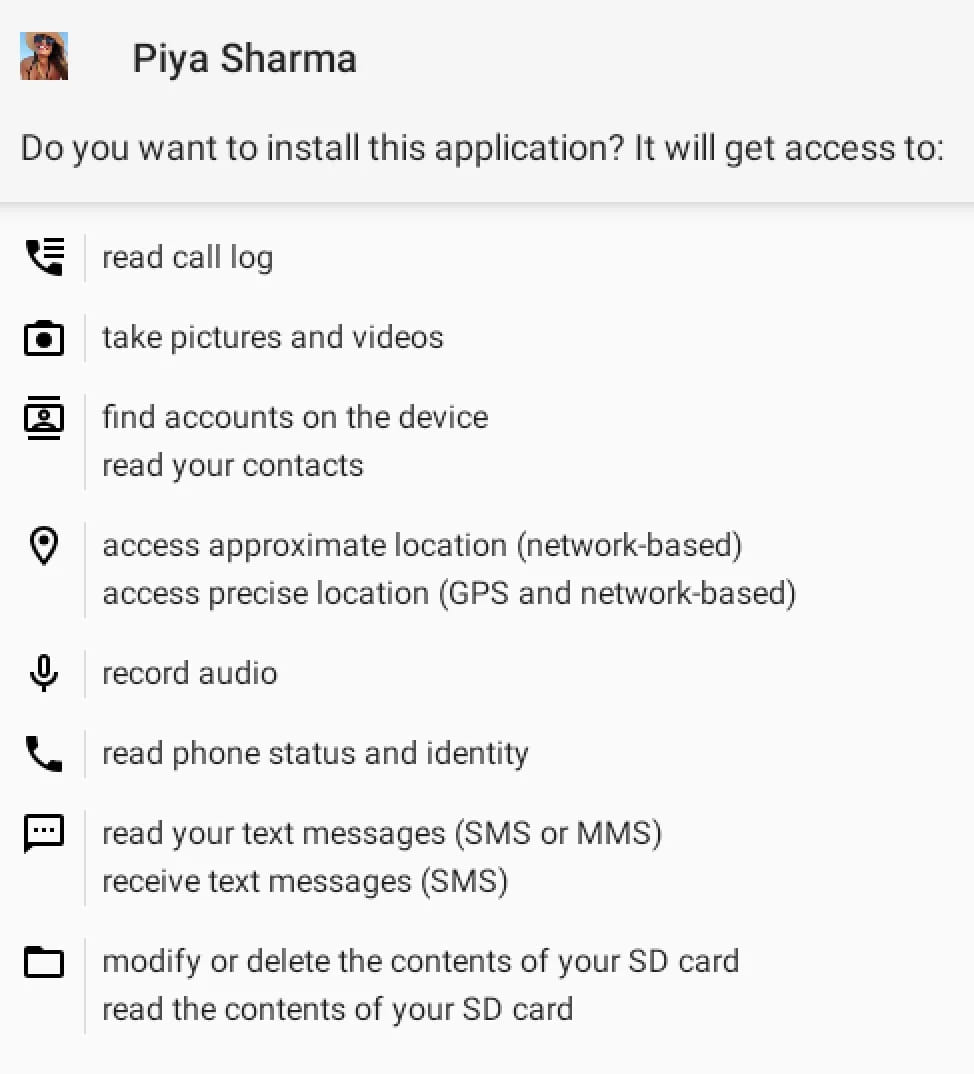

Під час інсталяції програми зловмисного програмного забезпечення запитують численні ризиковані дозволи, деякі з яких жертва може без підозри сприймати програму потокового передавання медіа, як-от YouTube.

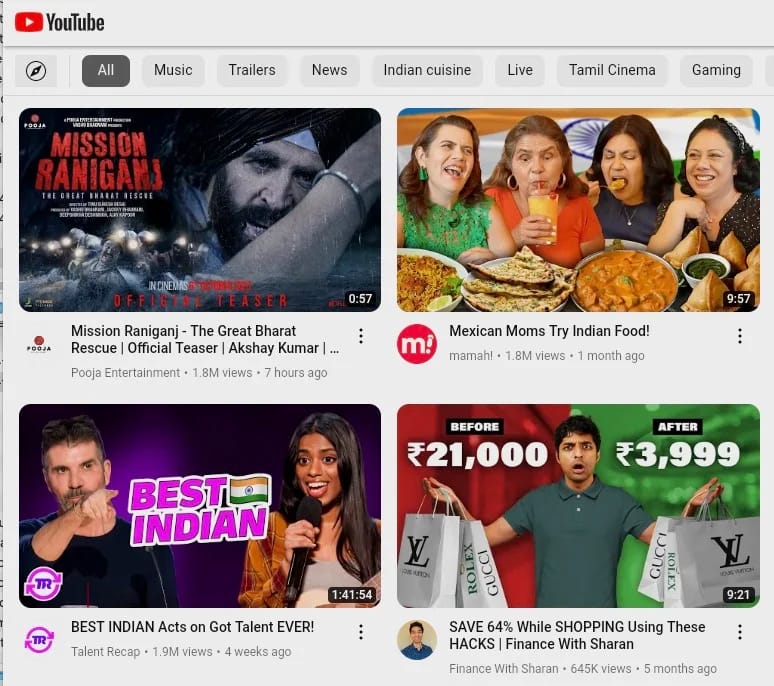

Інтерфейс шкідливих програм намагається імітувати справжню програму YouTube від Google, але вона нагадує веб-браузер, а не рідну програму через використання WebView з троянської програми для завантаження служби. Крім того, у ньому відсутні деякі функції, доступні на реальній платформі.

Коли CapraRAT запущено на пристрої, він виконує такі дії:

- Запис за допомогою мікрофона, передньої та задньої камер

- Збір вмісту SMS і мультимедійних повідомлень, журналів викликів

- Відправка СМС, блокування вхідних СМС

- Ініціювання телефонних дзвінків

- Зйомка екрану

- Перевизначення системних налаштувань, таких як GPS і мережа

- Змінення файлів у файловій системі телефону

SentinelLabs повідомляє, що варіанти CapraRAT, помічені під час останньої кампанії, мають покращення порівняно з попередньо проаналізованими зразками, що вказує на постійний розвиток. Що стосується атрибуції, адреси сервера C2 (командування та керування), з якими спілкується CapraRAT, жорстко закодовані у файлі конфігурації програми та пов’язані з минулими діями Transparent Tribe.

Деякі IP-адреси, отримані SentinelLabs, пов’язані з іншими кампаніями RAT, хоча точний зв’язок між загрозниками та ними залишається незрозумілим. Підсумовуючи, Transparent Tribe продовжує свою кібершпигунську діяльність в Індії та Пакистані, використовуючи свій фірмовий Android RAT, який тепер маскується під YouTube, демонструючи еволюцію та адаптивність.

SentinelLabs зауважує, що хоча слабка операційна безпека групи загроз робить їхні кампанії та інструменти легко ідентифікованими, їхній постійний випуск нових додатків забезпечує їм невловиму перевагу, постійно охоплюючи нових потенційних жертв. Джерело