Хакери використовують критичну вразливість ownCloud, відстежувану як CVE-2023-49103, яка розкриває паролі адміністратора, облікові дані поштового сервера та ліцензійні ключі в контейнерних розгортаннях.

ownCloud — це широко розповсюджене рішення для синхронізації та обміну файлами з відкритим вихідним кодом, призначене для тих, хто бажає керувати даними та ділитися ними через власну платформу.

21 листопада розробники програмного забезпечення опублікували бюлетені безпеки щодо трьох уразливостей, які можуть призвести до витоку даних, закликаючи адміністраторів ownCloud негайно застосувати рекомендовані засоби пом’якшення.

З трьох недоліків CVE-2023-49103 отримав максимальний бал серйозності CVSS 10,0, оскільки він дозволяє віддаленому учаснику загрози виконувати phpinfo() через додаток ownCloud ‘graphapi’, який розкриває змінні середовища сервера, включаючи облікові дані, що зберігаються в них. .

«У контейнерних розгортаннях ці змінні середовища можуть містити конфіденційні дані, такі як пароль адміністратора ownCloud, облікові дані поштового сервера та ліцензійний ключ», — йдеться в повідомленні CVE-2023-49103.

Крім того, якщо інші служби в тому самому середовищі використовують ті самі варіанти та конфігурації, ті самі облікові дані також можна використовувати для доступу до цих служб, розширюючи порушення.

Триває активна експлуатація

На жаль, використання CVE-2023-49103 для атак із крадіжкою даних не є складним, і вже було виявлено зловмисників, які використовують недолік в атаках.

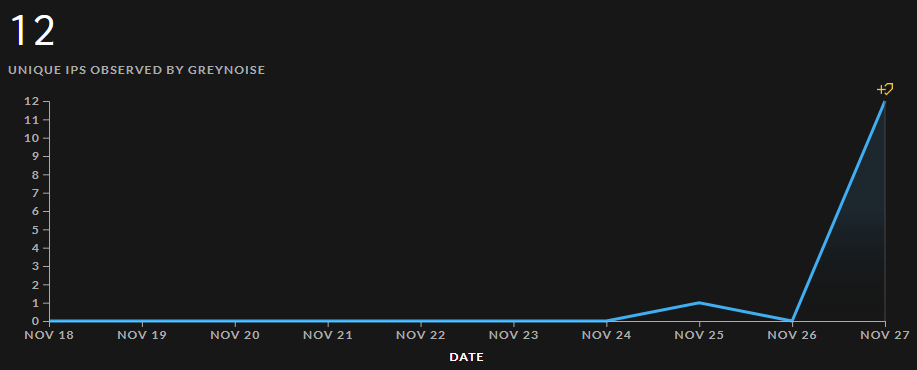

Фірма з відстеження загроз Greynoise повідомила вчора, що спостерігала масове використання недоліку в дикій природі, починаючи з 25 листопада 2023 року, зі зростаючою траєкторією. Greynoise відстежив 12 унікальних IP-адрес, які використовували CVE-2023-49103.

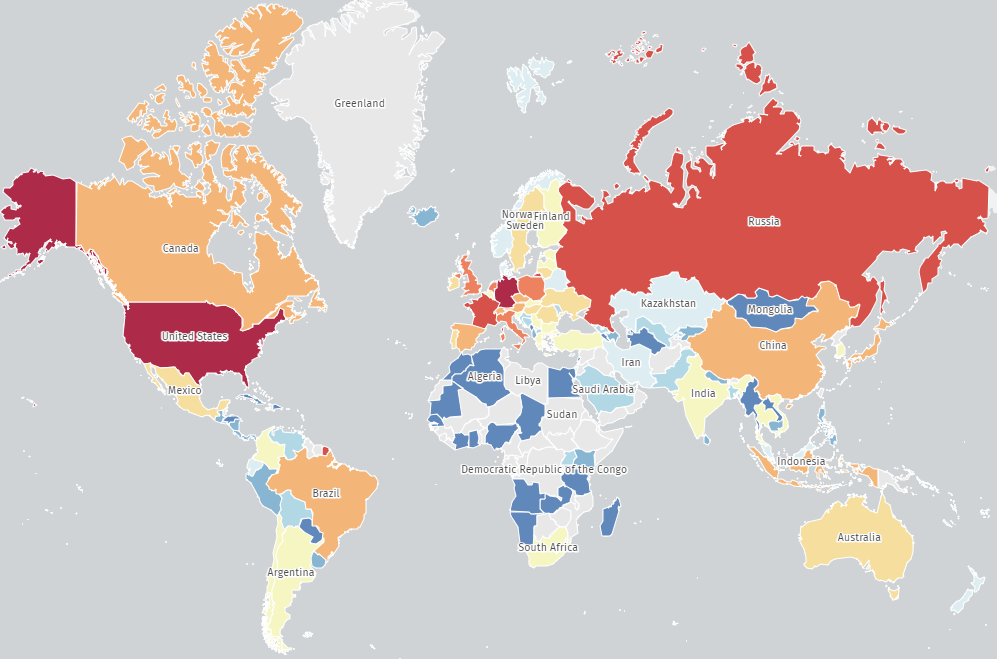

hadowserver також повідомляє про подібні спостереження, попереджаючи, що наразі він виявляє понад 11 000 уразливих екземплярів, більшість з яких розташовані в Німеччині, США, Франції та росії.

У зв’язку з поширеним використанням цієї вади адміністраторам ownCloud рекомендується вжити негайних заходів для усунення ризику. Рекомендоване виправлення полягає в тому, щоб видалити файл «owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php», вимкнути функцію «phpinfo» в контейнерах Docker і змінити потенційно відкритий секрет, як-от пароль адміністратора ownCloud. , поштовий сервер, облікові дані бази даних і ключі доступу Object-Store/S3.

Важливо зазначити, що вимкнення програми graphapi не зменшує загрозу, яка однаково серйозна як для контейнерних, так і для не контейнерних середовищ. Єдиний випадок, стійкий до проблеми розкриття облікових даних, це контейнери Docker, створені до лютого 2023 року.