Исследователи Level 3, совместно с коллегами из компании Flashpoint, представили отчет, который наглядно демонстрирует: ботнеты, состоящие из различных IoT-устройств, эффективны и пользуются большой популярностью в киберкриминальных кругах. Семейство малвари, известное под названиями Gafgyt, Lizkebab, BASHLITE и Torlus, заразило уже более миллиона устройств, и исследователи сообщают, что в состав одного из IoT-ботнетов входят более 120 000 ботов. В начале июля 2016 года специалисты компании Arbor Networks рассказали о том, что ботнеты, состоящие из различных IoT-девайсов и построенные на базе LizardStresser и его форков, множатся день ото дня. Тогда специалисты сообщали об обнаружении более ста активных командных серверов.

Семейство малвари, известное под названиями Gafgyt, Lizkebab, BASHLITE и Torlus, заразило уже более миллиона устройств, и исследователи сообщают, что в состав одного из IoT-ботнетов входят более 120 000 ботов. В начале июля 2016 года специалисты компании Arbor Networks рассказали о том, что ботнеты, состоящие из различных IoT-девайсов и построенные на базе LizardStresser и его форков, множатся день ото дня. Тогда специалисты сообщали об обнаружении более ста активных командных серверов.

Согласно данным Level 3 и Flashpoint, ситуация продолжает ухудшаться. Инструменты, созданные на базе исходных кодов LizardStresser, которые были опубликованы в открытом доступе еще в 2015 году, позволяют с легкостью заражать IoT-устройства и использовать их для осуществления DDoS-атак. Особенно уязвимы девайсы, работающие на базе x86, ARM и MIPS. Так как LizardStresser был изначально написан на C и ориентирован на Linux-архитектуры, IoT-устройства стали для хакеров настоящей золотой жилой.

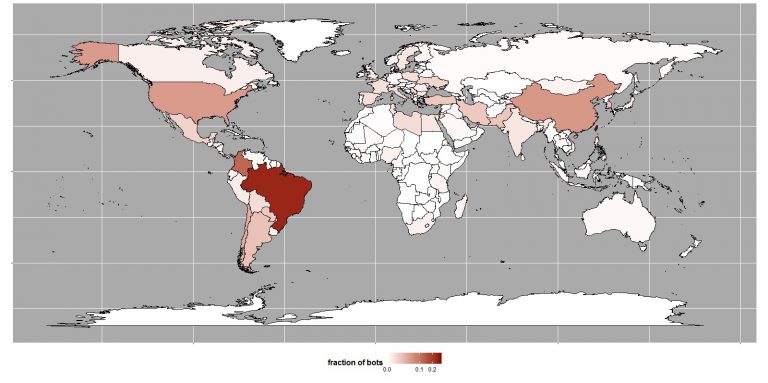

Исследователи пишут, что уже более миллиона подключенных к интернету устройств стали чьими-то ботами. К примеру, 96% ботов Gafgyt — это различные IoT-гаджеты. Подавляющее большинство зараженных устройств находится на территории Тайваня, Бразилии и Колумбии.

Исследователи пишут, что самыми популярными мишенями злоумышленников по-прежнему являются IP-камеры и цифровые видеорегистраторы (DVR). Именно они составляют основу подобных ботнетов — на них приходится 95% всех ботов. Только 4% заражений приходятся на домашние роутеры и веб-серверы Linux. О том, что камеры видеонаблюдения и DVR-системы стали одной из главных целей хакеров, еще в июне 2016 года писали специалисты компании Sucuri. Тогда им удалось обнаружить ботнет, состоящий из 25 000 камер.

Исследователи пишут, что самыми популярными мишенями злоумышленников по-прежнему являются IP-камеры и цифровые видеорегистраторы (DVR). Именно они составляют основу подобных ботнетов — на них приходится 95% всех ботов. Только 4% заражений приходятся на домашние роутеры и веб-серверы Linux. О том, что камеры видеонаблюдения и DVR-системы стали одной из главных целей хакеров, еще в июне 2016 года писали специалисты компании Sucuri. Тогда им удалось обнаружить ботнет, состоящий из 25 000 камер.

Хотя обнаруженный аналитиками Sucuri ботнет был создан на базе другой, куда более сложной малвари, в его состав входили CCTV-системы, принадлежащие H.264 DVR бренду. Похожую картину обнаружили и исследователи Level 3: чаще всего заражению подвергаются устройства Dahua Technology и H.264 DVR. Совместно эксперты Level 3 и Flashpoint изучили деятельность более чем 200 управляющих серверов Gafgyt, Lizkebab, BASHLITE и Torlus. Данное семейство вредоносов достаточно примитивно.

Малварь написана на C и позволяет осуществлять UDP или TCP флуд, но «не умеет» использовать техники усиления и отражения трафика. Кроме того, адреса командных серверов жестко прописаны в коде малвари, так что если серверы, к примеру, были арестованы правоохранительными органами, операторы ботнета не имеют возможности просто поднять новый командный сервер и вернуть себе контроль над ботами. После подобных инцидентов злоумышленникам нужна новая малварь, а также приходится повторно заражать всех ботов.

К сожалению, по словам исследователей, эти неудобства не останавливают атакующих, особенно в свете того, что «дырявых» IoT-устройств становится больше с каждым днем, а для их взлома, как правило, нужна лишь простейшая автоматизированная брутфорс-атака. Согласно отчету, в среднем ботнеты на базе Gafgyt «живут» около 13 дней.

Самый крупный замеченный специалистами ботнет насчитывал более 120 000 устройств, а самый маленький — всего 74 девайса. Исследователи полагают, что операторы IoT-ботнетов не стремятся наращивать мощности, так как им вполне хватает нескольких тысяч зараженных гаджетов. Дело в том, что большинство зараженных устройств — это DVR и камеры наблюдения, а значит, они имеют огромную полосу пропускания для работы с видео, и вполне пригодны для организации DDoS-атак, мощностью в сотни Гбит/с.

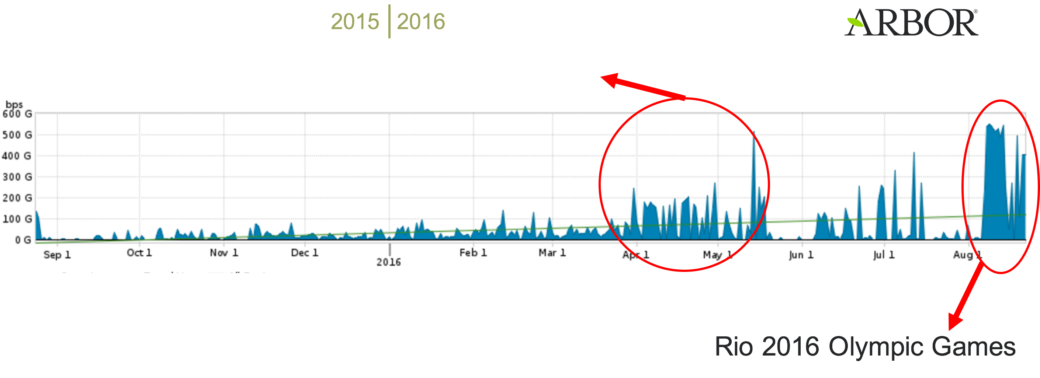

Правоту экспертов хорошо иллюстрирует новый отчет, представленный 1 сентября 2016 года их коллегами из Arbor Networks. По данными компании, мощность DDoS-атак, осуществленных во время Олимпийский игр в Рио на различные организации, связанные с проведением Олимпиады, доходила до 540 Гбит/с (см. иллюстрацию выше).

Правоту экспертов хорошо иллюстрирует новый отчет, представленный 1 сентября 2016 года их коллегами из Arbor Networks. По данными компании, мощность DDoS-атак, осуществленных во время Олимпийский игр в Рио на различные организации, связанные с проведением Олимпиады, доходила до 540 Гбит/с (см. иллюстрацию выше).

При этом исследователи утверждают, что основным инструментом для организации атак до начала Олимпиады выступал один единственный ботнет из IoT-устройств, при поддержке нескольких менее мощных ботнетов. Хотя злоумышленники в данном случае все же пользовались отражением и усилением UDP-трафика, а также подключали к делу NS, chargen, ntp и SSDP, обычный UPD и SYN флуд сыграл важную роль в ходе этой кампании. Взято с xakep.ru