Возможно, что у специалистов по разные стороны баррикад в сфере информационной безопасности — разный стиль мышления. Именно поэтому они и пошли в разные области. Одни ищут дыры, другие строят защиту.

Такую теорию выдвинул и подробно аргументировал Джон Ламберт (John Lambert), сотрудник интернатуры по мониторинговым системам и технологиям Microsoft.

![]()

Защитники мыслят списками. Нападающие мыслят графами

Множество проблем сетевой безопасности возникает из-за образа мышления защитников (списками). Они помешаны на составлении списка своих активов/ценностей, расстановке приоритетов, категоризации их в подсписки и ранжировании списков. Всё это проявляется в программных системах сетевой защиты, базах данных и т.д.

Проблема в том, что на самом деле нет никаких списков, а все объекты соединяются друг с другом различными взаимоотношениями, образуя единый граф. Именно так мыслят нападающие. Поиск уязвимостей в системе осуществляется путём исследования графа с этими взаимосвязями.

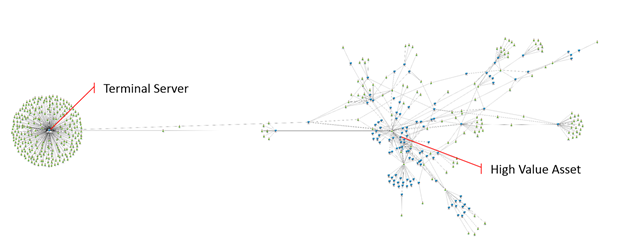

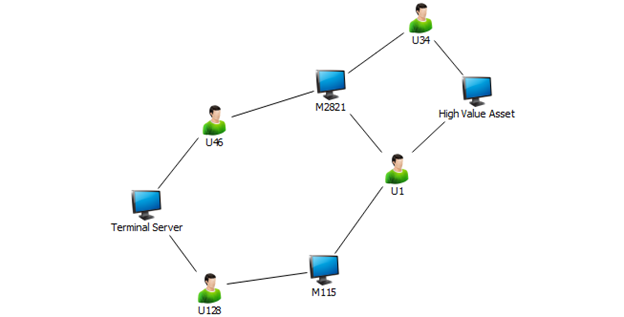

Например, на иллюстрации показа пример такого графа.

Кластер слева — терминальный сервер, который используют сотни пользователей. Проникнув в эту систему, со временем можно получить учётные данные многих пользователей.

Но истинная цель нападающего — достичь ценного актива, который располагается в правой части графа. Для этого ему необходимо пройти по цепочке скомпрометированных машин, и эта цепочка начинается с аккаунта высокопривилегированного пользователя. Хакер может неделями ждать этого админа, установив на терминальный сервер программу сбора паролей вроде mimikatz.

И когда цель наконец-то появляется в логах, начинается освоение цепочки, вплоть до взлома других админов, у которых есть доступ к активу высокой ценности.

В сетях Windows исключительно много зависимостей безопасности, которые можно эксплуатировать, чтобы перейти от одного скомпрометированного устройства к взлому другого и так далее по цепочке, говорит Джон Ламберт. Он рекомендует защитникам преобразовать свои списки в графы и начертить все связи, а затем реализовать методы контроля графа: уменьшить количество админов, исследовать узлы с большим количеством соединений, использовать двухфакторную аутентификацию и т.д.

Взято с Xakep.ru