Програма-вимагач BlackCat/ALPHV почало використовувати новий інструмент під назвою «Munchkin», який використовує віртуальні машини для непомітного розгортання шифраторів на мережевих пристроях.

Manchkin дає змогу BlackCat працювати на віддалених системах або шифрувати мережеві спільні файли блоку повідомлень сервера (SMB) або спільного Інтернет-файлу (CIFS). Додавання Munchkin до вже значного та вдосконаленого арсеналу BlackCat робить RaaS більш привабливим для кіберзлочинців, які прагнуть стати партнерами програм-вимагачів.

Сховався у VirtualBox

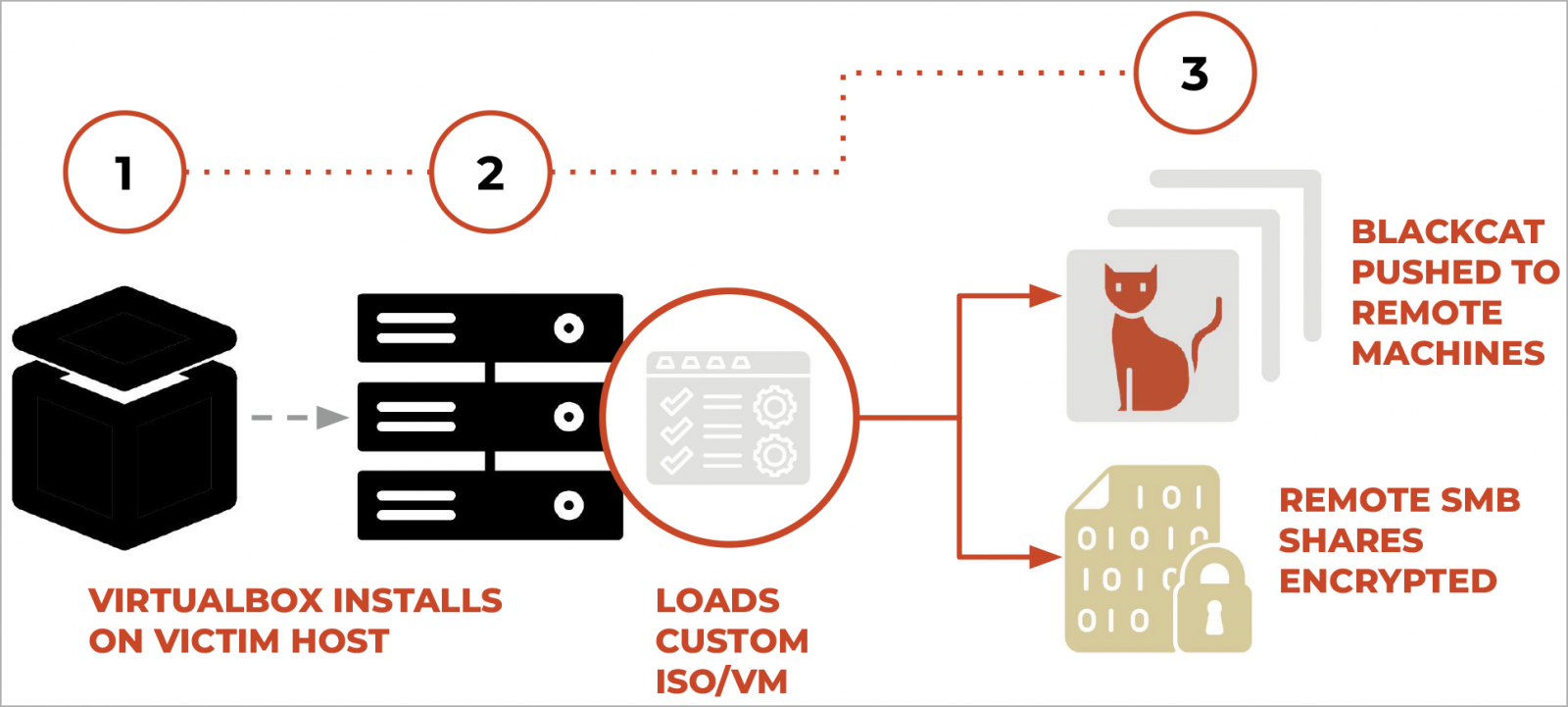

Підрозділ 42 мережі Palo Alto Networks виявив, що новий інструмент Munchkin від BlackCat — це налаштований дистрибутив Alpine OS Linux, який поставляється у вигляді файлу ISO. Після зламу пристрою зловмисники встановлюють VirtualBox і створюють нову віртуальну машину за допомогою Munchkin ISO.

Ця віртуальна машина Munchkin містить набір сценаріїв і утиліт, які дозволяють учасникам загроз скидати паролі, поширювати їх у мережі, створювати корисне навантаження шифрувальника BlackCat «Sphynx» і запускати програми на мережевих комп’ютерах.

Під час завантаження він змінює пароль користувача root на пароль, відомий лише зловмисникам, і використовує утиліту tmux для запуску двійкового файлу зловмисного програмного забезпечення на основі Rust під назвою «controller», який починає завантажувати сценарії, використані в атаці.

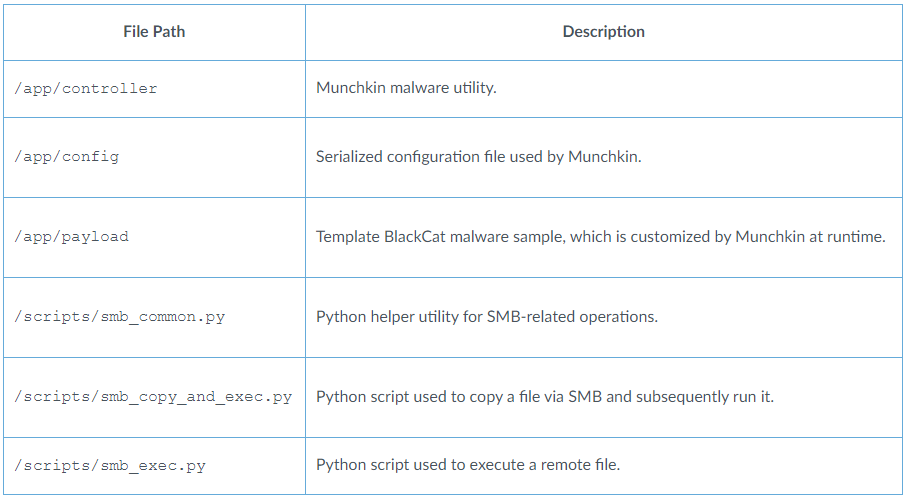

Ці сценарії перераховані нижче:

«Контролер» використовує комплектний файл конфігурації, який надає маркери доступу, облікові дані жертви та секрети автентифікації, а також директиви конфігурації, списки блокування папок і файлів, завдання для виконання та хости для шифрування.

Ця конфігурація використовується для створення власних виконуваних файлів шифрувальника BlackCat у каталозі /payloads/, які потім надсилаються на віддалені пристрої для шифрування файлів або шифрування спільних мережевих ресурсів SMB і CIFS.

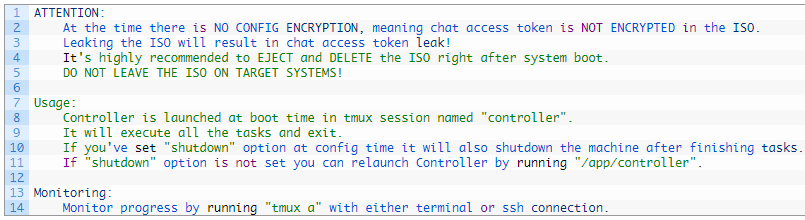

Підрозділ 42 виявив повідомлення в коді зловмисного програмного забезпечення від авторів BlackCat до своїх партнерів із застереженням не залишати ISO на цільових системах через відсутність шифрування для конфігурації, особливо підкреслюючи ризик витоку маркерів доступу до чату.

Поширеною проблемою жертв програм-вимагачів і кіберзлочинців є те, що зразки зазвичай просочуються через сайти аналізу шкідливих програм. Аналіз зразків програм-вимагачів дозволяє дослідникам отримати повний доступ до переговорного чату між бандою програм-вимагачів та її жертвою.

Щоб запобігти цьому, філії надають маркери доступу до сайту переговорів Tor під час запуску під час запуску. Таким чином, неможливо отримати доступ до переговорного чату жертви, навіть якщо вона має доступ до зразка, використаного в атаці.

Через це зловмисники попереджають афілійованих осіб, що вони повинні видалити віртуальні машини Munchkin і ISO, щоб запобігти витоку цих маркерів доступу. Розробники також містять інструкції та поради щодо використання «Контролера» для моніторингу прогресу атаки та запуску завдань.

Munchkin полегшує афілійованим програмам-вимагачам BlackCat виконання різноманітних завдань, зокрема обхід рішень безпеки, які захищають пристрій жертви. Це пов’язано з тим, що віртуальні машини забезпечують певний рівень ізоляції від операційної системи, що ускладнює виявлення та аналіз програмного забезпечення безпеки.

Крім того, вибір ОС Alpine забезпечує невеликий цифровий слід, а автоматизовані операції інструменту зменшують потребу в ручному втручанні та шуми від каналів команд. Нарешті, модульність Munchkin, що включає різноманітні сценарії Python, унікальні конфігурації та можливість змінювати корисне навантаження за потреби, дозволяє легко налаштувати інструмент для конкретних цілей або кампаній. Джерело