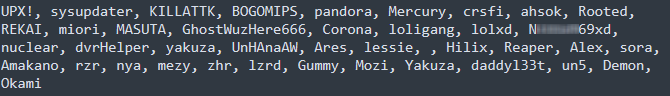

Новий варіант ботнету Mirai, який відстежується як «V3G4», націлений на 13 уразливостей у серверах на базі Linux і пристроях IoT для використання в атаках DDoS (розподілена відмова в обслуговуванні). Зловмисне програмне забезпечення поширюється шляхом підбору слабких або стандартних облікових даних telnet/SSH і використання жорстко закодованих недоліків для виконання віддаленого коду на цільових пристроях. Після того, як пристрій зламано, зловмисне програмне забезпечення заражає пристрій і залучає його до свого ботнету.

Конкретне зловмисне програмне забезпечення було виявлено в трьох різних кампаніях дослідниками Palo Alto Networks, які повідомили про моніторинг зловмисної активності в період з липня 2022 року по грудень 2022 року.

Підрозділ 42 вважає, що всі три хвилі атаки походять від одного і того ж суб’єкта загрози, оскільки жорстко закодовані домени C2 містять однаковий рядок, завантаження сценаріїв оболонки схожі, а клієнти ботнету, які використовуються в усіх атаках, мають ідентичні функції.

Атаки V3G4 починаються з використання однієї з наступних 13 уразливостей:

- CVE-2012-4869: віддалене виконання команд FreePBX Elastix

- Величезне віддалене виконання команд

- CVE-2014-9727: Віддалене виконання команд веб-камери FRITZ!Box

- Віддалене виконання команд Mitel AWC

- CVE-2017-5173: Віддалене виконання команд IP-камер Geutebruck

- CVE-2019-15107: ін’єкція команди Webmin

- Виконання довільної команди Spree Commerce

- Дистанційне виконання команд FLIR Thermal Camera

- CVE-2020-8515: віддалене виконання команд DrayTek Vigor

- CVE-2020-15415: віддалене виконання команд DrayTek Vigor

- CVE-2022-36267: дистанційне виконання команд Airspan AirSpot

- CVE-2022-26134: віддалене виконання команд Atlassian Confluence

- CVE-2022-4257: ін’єкція команди C-Data Web Management System

.png)

Уразливості, на які спрямовано V3G4 (блок 42)

Після компрометації цільового пристрою корисне навантаження на основі Mirai скидається в систему та намагається під’єднатися до жорстко закодованої адреси C2. Ботнет також намагається припинити набір процесів із жорстко закодованого списку, який включає інші конкуруючі сімейства шкідливих програм ботнету.

Характеристика, яка відрізняє V3G4 від більшості варіантів Mirai, полягає в тому, що він використовує чотири різні ключі шифрування XOR замість одного, що ускладнює зворотне проєктування коду шкідливого програмного забезпечення та декодування його функцій.

Поширюючись на інші пристрої, ботнет використовує метод перебору telnet/SSH, який намагається під’єднатися за умовчанням або слабкими обліковими даними. Підрозділ 42 помітив, що попередні варіанти зловмисного програмного забезпечення використовували для розповсюдження як підбір telnet/SSH, так і використання вразливості, тоді як пізніші зразки не використовували сканер.

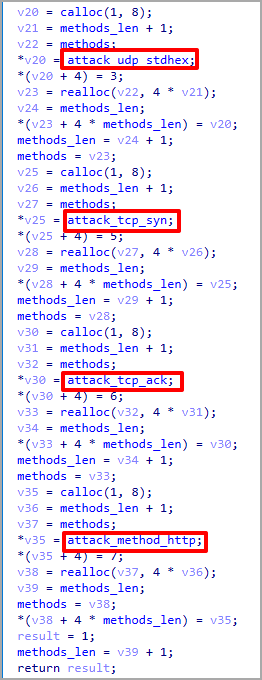

Нарешті, скомпрометовані пристрої отримують DDoS-команди безпосередньо з C2, включно з методами TCP, UDP, SYN і HTTP.

V3G4, ймовірно, продає послуги DDoS клієнтам, які хочуть призвести до перебоїв у роботі певних веб-сайтів або онлайн-сервісів. Однак наразі цей варіант не прив’язаний до конкретної служби. Як завжди, найкращий спосіб захистити свої пристрої від інфекцій, подібних до Mirai, — це змінити пароль за умовчанням і встановити останні оновлення безпеки.